x64dbg-硬件编码序列号寻踪五

目标程序

程序下载:Splish

解压密码:9unk

任务目标:寻找 hard coded 正确序列号

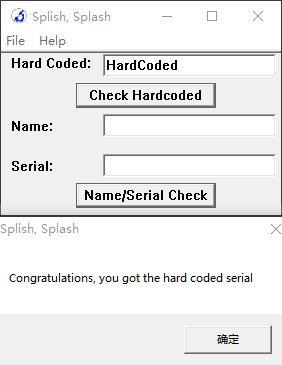

观察程序

这里只分析 Hard Coded 部分

序列号寻踪

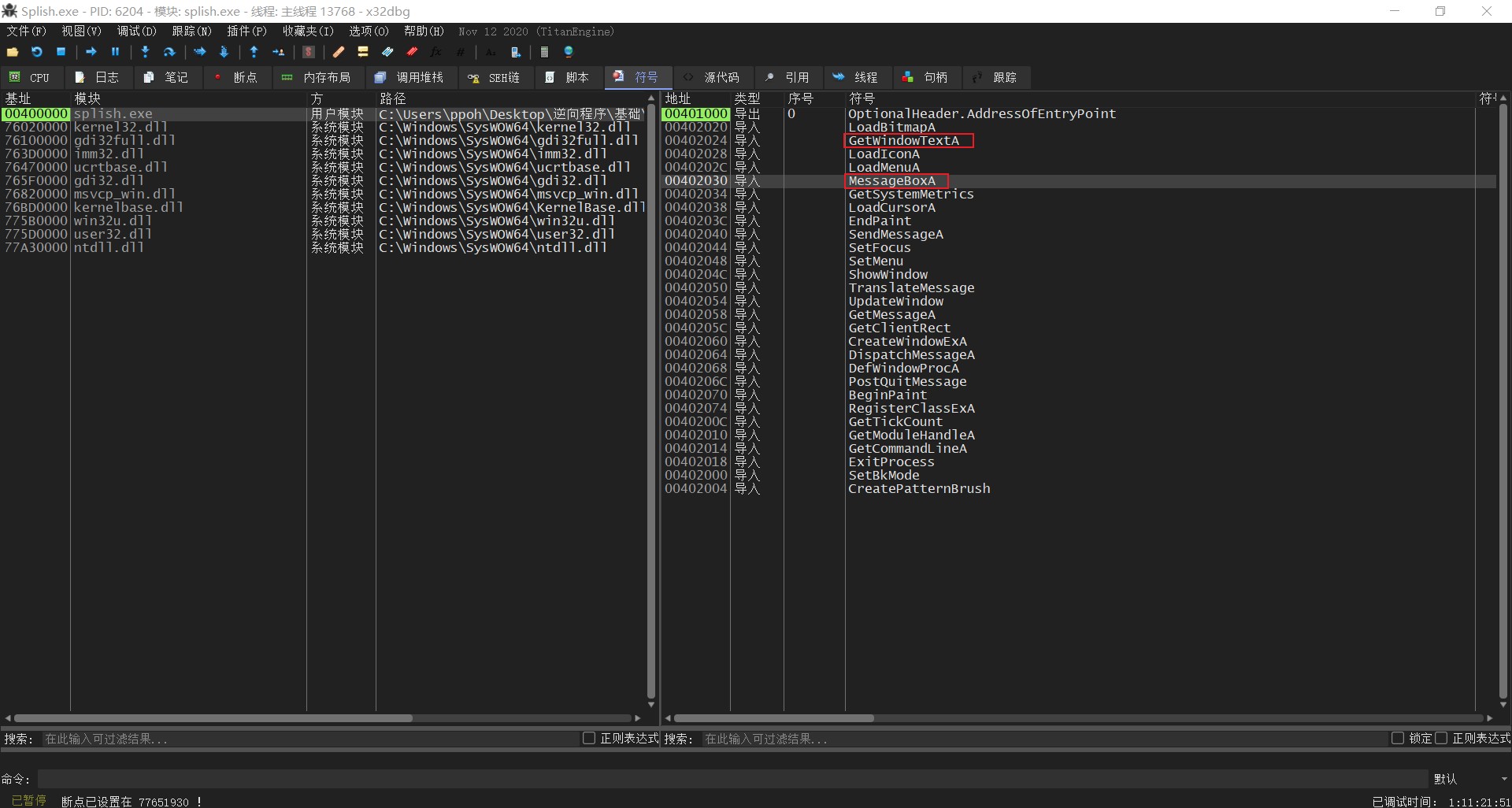

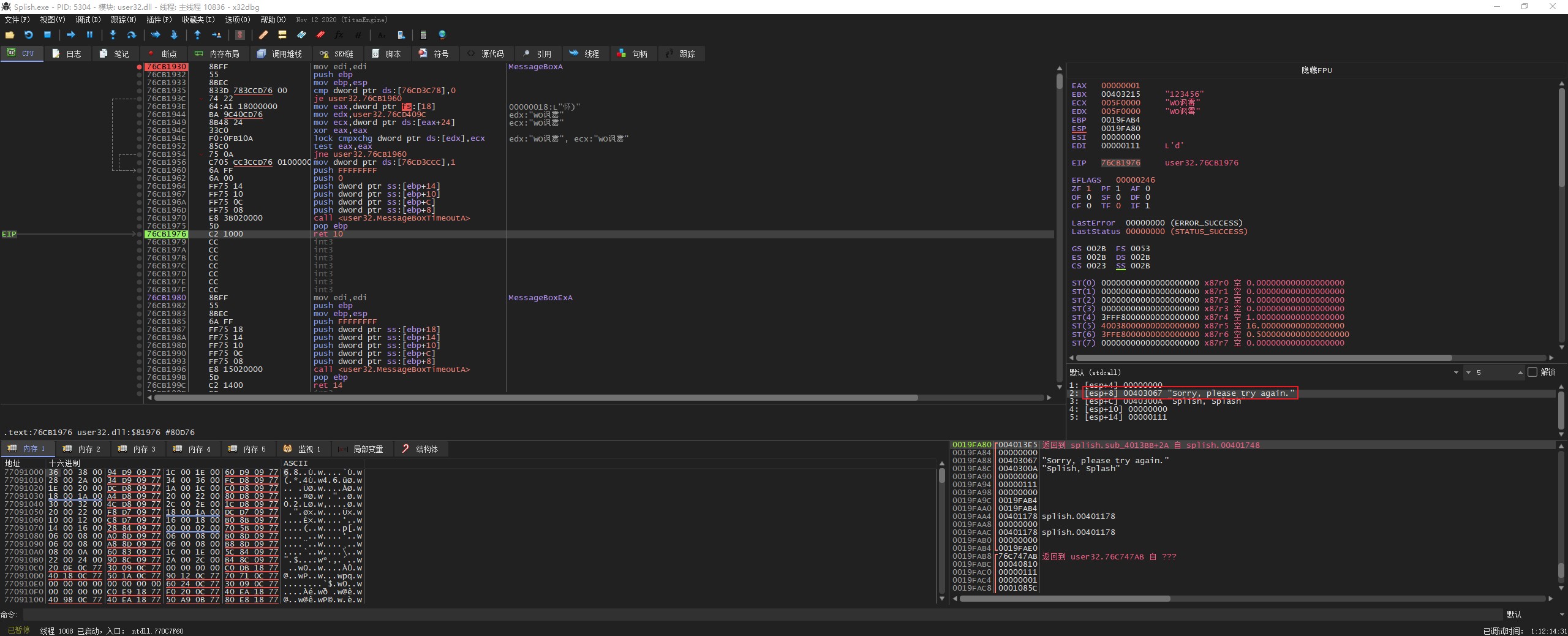

同样运行程序到主模块,然后到再去查看相关的 API

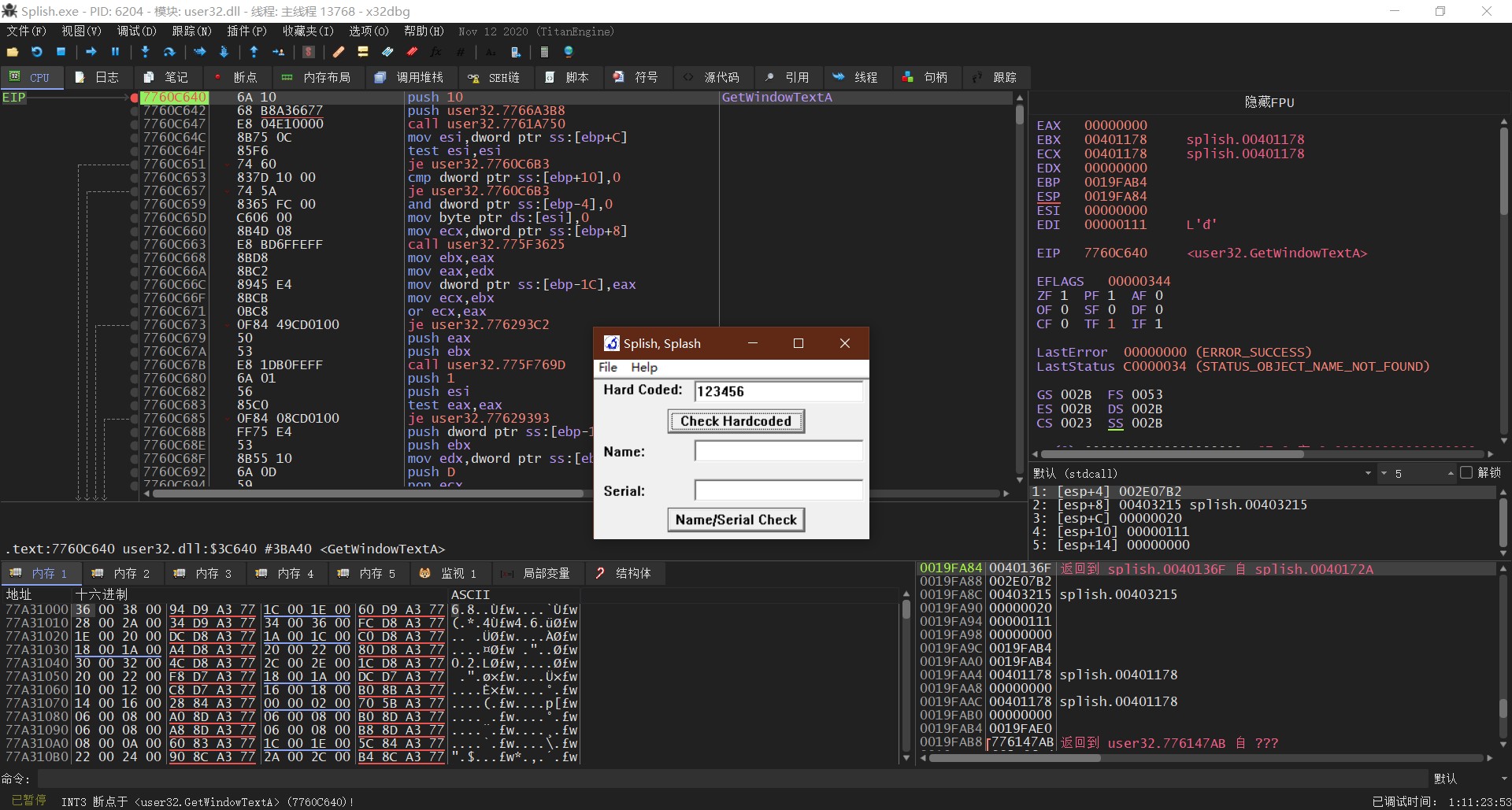

继续运行程序到断点处

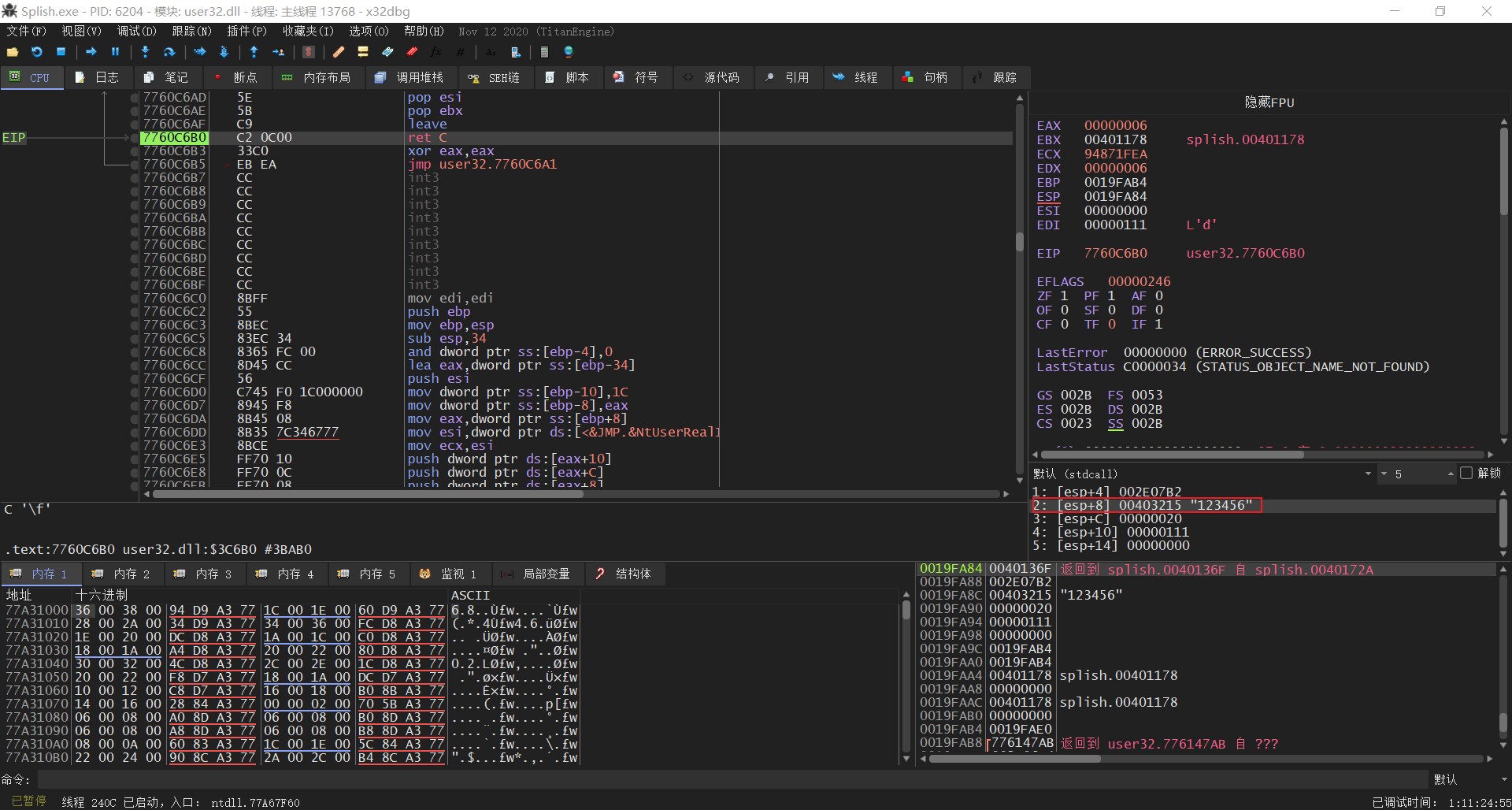

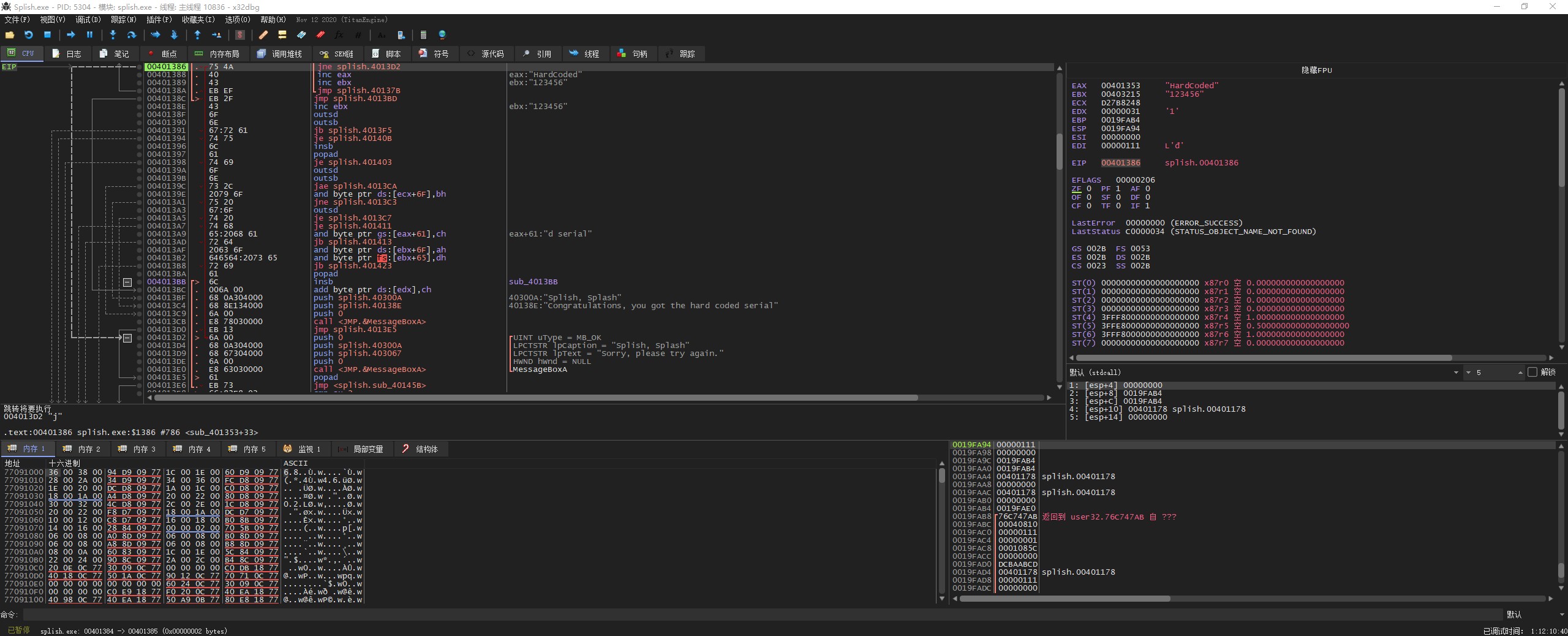

执行到返回,可以看到错误的序列号

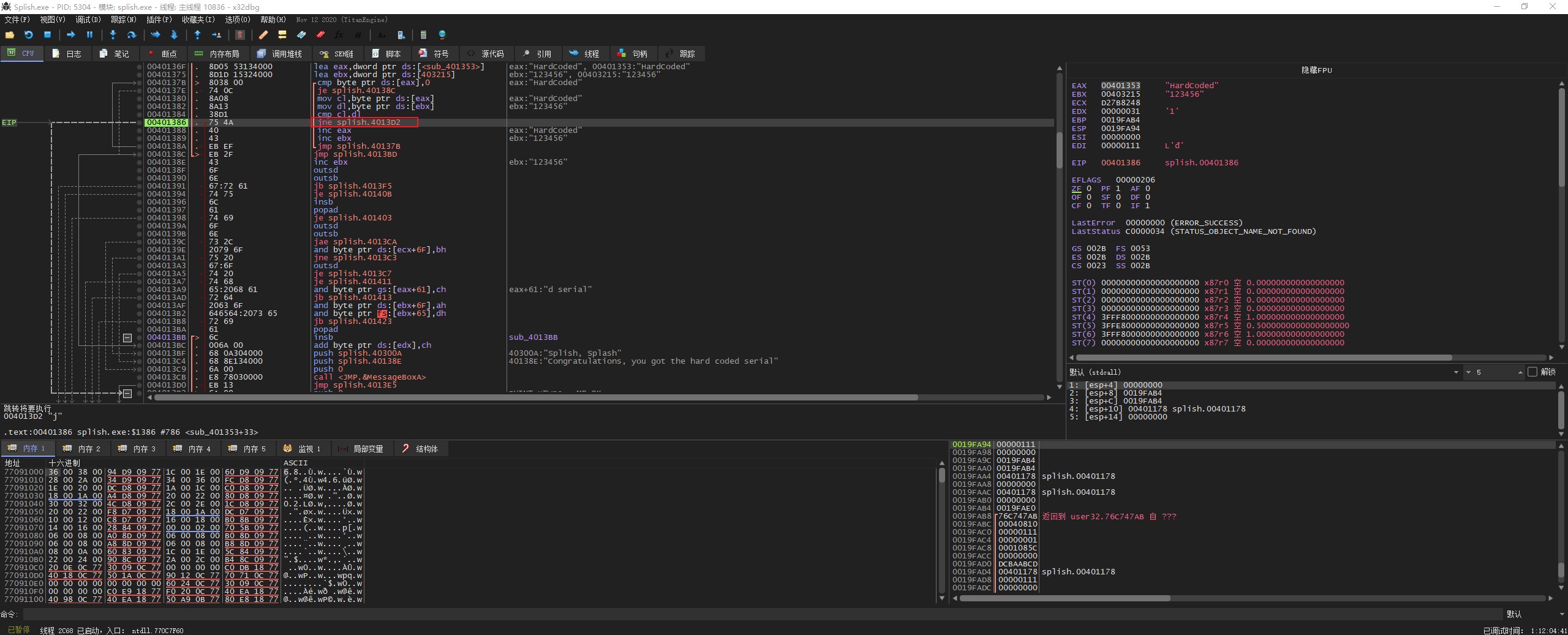

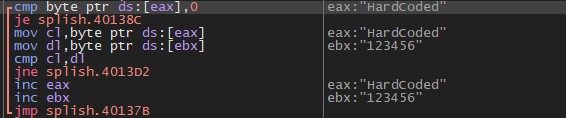

继续按 “F8” 步过执行,可以看到后面用 lea 指令,把 eax 和 ebx 指向两个字符串的地址处。然后开始循环判断这两个值是否相等。

我们双击 jne 跳转,程序会跳转到相应的地址处。可以看到这是一个错误消息弹框。

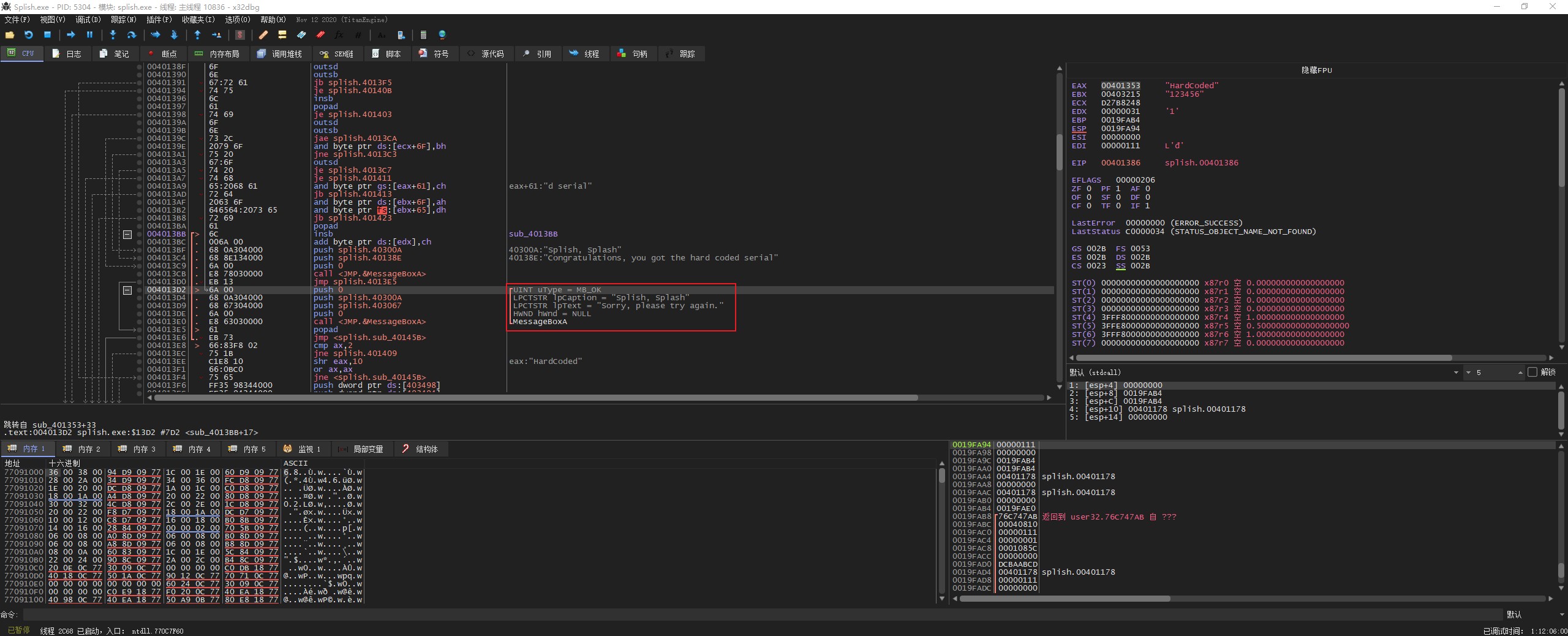

我们再双击右边寄存器窗口的 EIP,返回原来地址处。

我们继续执行,可以看到 MessageBoxA 函数存储着错误信息。

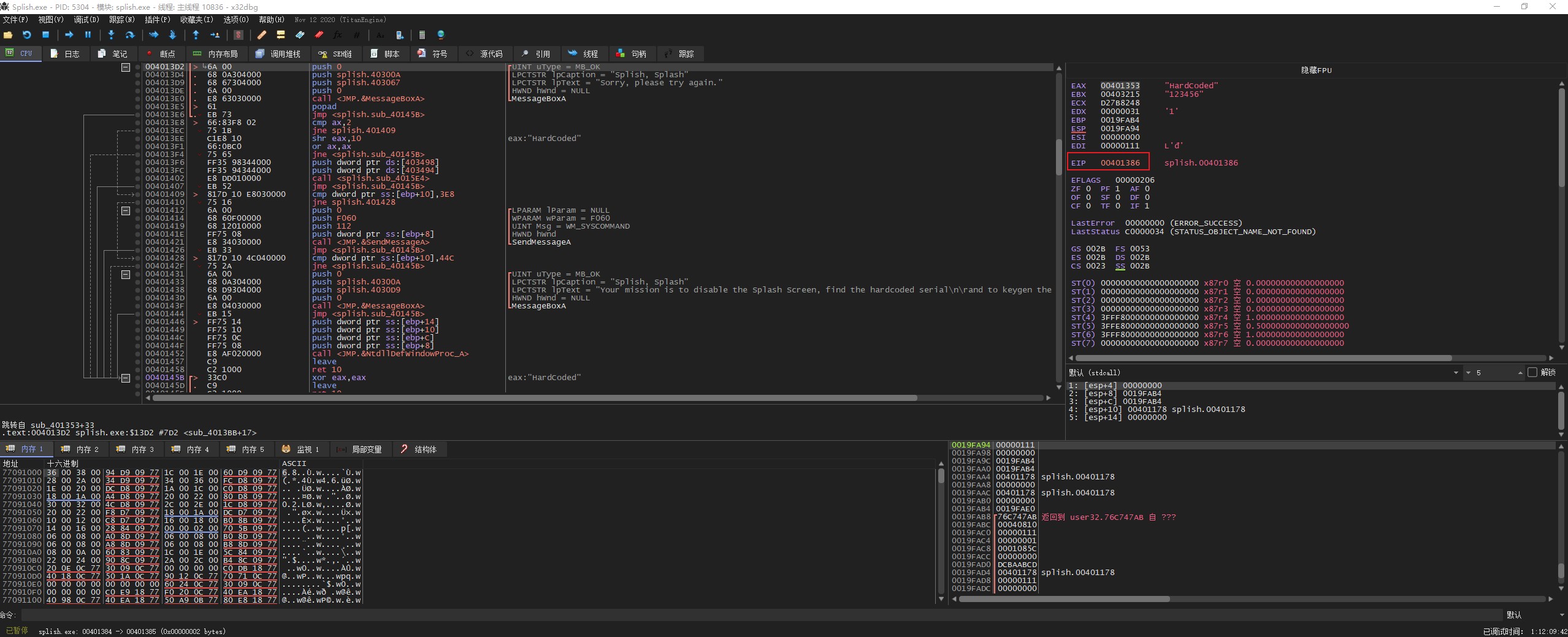

这里总结一下:

循环过程

1 | cmp byte ptr ds:[eax], 0 // eax - 0 |

最终我们找到正确的序列号:HardCoded

- 本文标题:x64dbg-硬件编码序列号寻踪五

- 本文作者:9unk

- 创建时间:2020-12-21 15:26:28

- 本文链接:https://9unkk.github.io/2020/12/21/x64dbg-ying-jian-bian-ma-xu-lie-hao-xun-zong-wu/

- 版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!